SWP1シリーズ 技術資料

ファームウェアバージョン: Rev.2.01.04

ヤマハ SWP1シリーズをお買い上げいただきありがとうございます。

お使いになる前に本書をよくお読みになり、正しく設置や設定を行ってください。

本書中の警告や注意を必ず守り、正しく安全にお使いください。

ファームウェア更新について

安定した運用をしていただくために、本L2スイッチには新機能の追加、不具合対応が行われている最新のファームウェアを適用することをお勧めします。

お使いのバージョンをご確認の上、対応をお願いします。

- バージョンの確認は show versionコマンドで行ってください。

Web GUI 機能について

本L2スイッチの最新ファームウェアでは、以下の設定機能に対応しています。

- 詳細設定

- VLAN

- MACアドレステーブル

- IGMP Snooping

- QoS

- EEE

- 管理

- 本体の設定

- 時刻の設定

- アクセス管理

- 管理パスワード

- 保守

- コマンド実行 (コマンドの詳細は、 コマンドリファレンス を参照願います。)

- ファームウェアの更新

- CONFIG ファイルの管理

- SYSLOG の管理

- 再起動と初期化

- 本体の設定

サポート窓口のご案内

- Yamaha Pro Audio global website:

http://www.yamahaproaudio.com/ - Yamaha Downloads

http://download.yamaha.com/

ディップスイッチ制御

1 機能概要

本L2スイッチには、 4連ディップスイッチ が搭載されています。

各スイッチには機能が割り当てられており、あらかじめ設定しておくことで、PCからコマンド、GUIで設定を変更することなく本L2スイッチの動作を変更することができます。

なお、ディップスイッチに割り当てられている各機能は、コマンドおよびGUIから設定を変更することができません。

2 機能詳細

ディップスイッチに割り当てられている機能について、以下に示します。

ディップスイッチの設定は、本L2スイッチ起動時に各機能に反映されます。ディップスイッチの設定を本L2スイッチ起動後に変更した場合は、次回起動時に有効となります。

なお、出荷時のディップスイッチの状態は、すべて "上 (OFF)" に設定されています。

2.1 ディップスイッチ #1 : CONFIGモード の選択

本L2スイッチ起動時のモード (これをCONFIGモードと定義) を DANTEモード、 USERモード から選択します。

ディップスイッチ #1 の設定

| 設定位置 | 設定内容 |

|---|---|

| 上 (OFF) | DANTE モードで起動します。 |

| 下 (ON) | USER モードで起動します。 |

- DANTE モード選択時の動作

システム起動時、必ず、ディップスイッチ #2/#3で指定したプリセットで起動します。

DANTE モードで起動した場合、copy、writeコマンドを使用して 設定の保存ができません。

ただし、IPv4アドレスなど保守に必要な設定は、 backup-config コマンド により保存することができます。(詳細はコマンドリファレンスを参照ください)

- USER モード選択時の動作

初回(または初期化後)のシステム起動時のみ、ディップスイッチ #2/#3で指定したプリセットで起動します。

USER モードで起動した場合、copy、writeコマンドを使用して 設定を保存することができます。

本モードでは、 ユーザーが保存したデータを使用することになります。

2.2 ディップスイッチ #2 / #3 : プリセットの選択

システム起動時の VLANプリセット を選択します。

システムへのプリセットの反映は、ディップスイッチ#1の設定に依存します。

具体的なプリセットの設定値については、 保守・運用機能 : SWP1 プリセット設定一覧 を参照ください。

ディップスイッチ #2 / #3 の設定

| 設定位置 | VLAN プリセットタイプ | |

|---|---|---|

| #2 | #3 | |

| 上 (OFF) | 上 (OFF) | Normal |

| 下 (ON) | 上 (OFF) | A |

| 上 (OFF) | 下 (ON) | B |

| 下 (ON) | 下 (ON) | C |

2.3 ディップスイッチ #4

現時点で機能は割当てられていません。

3 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| 設定情報を保存する | write |

| copy running-config startup-config |

4 コマンド実行例

4.1 設定情報をConfigファイルに保存する

L2SW# write Building configuration... [OK]

5 注意事項

特になし

6 関連文書

特になし

Modeスイッチ制御

1 機能概要

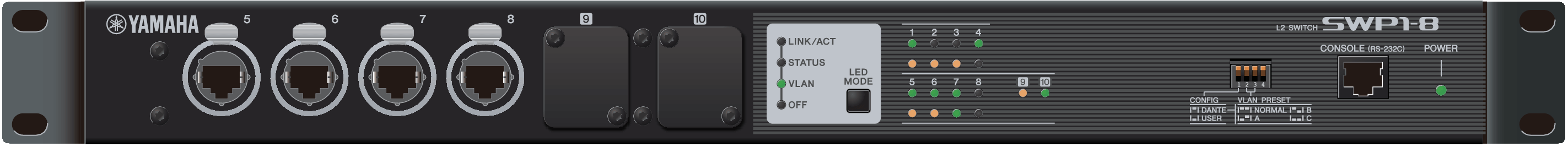

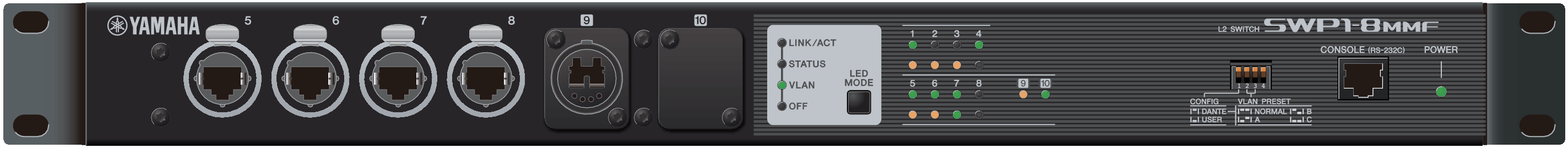

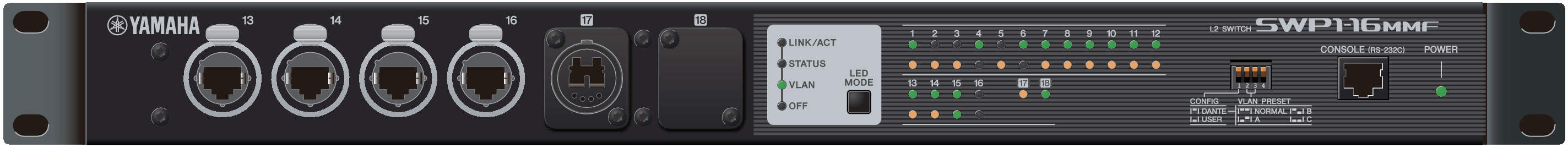

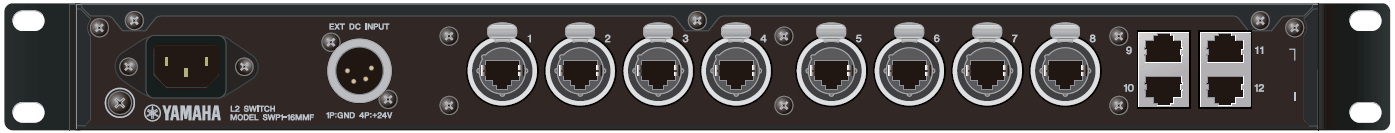

本L2スイッチは、LAN/SFP ポートの状態を LED で表示します。

SWP1-16MMF を例に、MODEスイッチ、ポートLED の配置を以下に示します。

2 用語の定義

- LED点灯凡例

以降の説明で使用するLEDの点灯は、以下で表します。

LED 点灯凡例

3 機能詳細

3.1 表示モードと表示モードの切り替え

本L2スイッチは、以下に示す4つの表示モードを提供します。

| モード名 | MODE LED 点灯状態 | 機能概要 |

|---|---|---|

| LINK/ACT モード |  | LANポートLED の上部 LED にリンク状態、下部 LED に接続速度を表示します。 SFPポートでは、リンク状態のみを表示します。 |

| STATUS モード |  | LANポートのループ検出状態を表示します。 本モードでは、SFPポート LED を消灯します。 |

| VLAN モード |  | LANポートに設定されているVLAN IDを表示します。 本モードでは、SFPポート LED を消灯します。 |

| OFF モード |  | LAN/SFPポート LED を消灯し、消費電力を落とします。 |

表示モードの切り替えは、MODEスイッチにより行います。

表示モードの切り替えの流れを以下に示します。

- 表示モードの切り替え (初期LEDモードが LINK/ACTモード の場合)

- システム起動後の表示モード 、 ループ解消後の表示モード は、初期 LED モード の設定に依存します。

詳細は、 3.5 システム起動後のLEDモードの変更 を参照ください。

- 独自アルゴリズムによりループを検出すると、ポートLEDの表示が、自動的にSTATUSモードに切り替わります。

本状態でMODEスイッチを押下しても、STATUSモードのままとなります。(ループが解消するまで受け付けません。)

本状態でMODEスイッチを3秒間長押しすると、ループ検出状態がリセットされ、LINK/ACTモードに表示が切り替わります。

(詳細は、*STATUS モード時のLED表示* を参照ください。)

3.2 LINK/ACT モード時のLED表示

LINK/ACTモードでは、ポートLEDに以下を表示します。

- LAN/SFP ポートのリンク状態

- LAN ポートの接続速度

リンク状態のLED表示について、以下に示します。

LAN/SFP ポートのリンク状態 LED表示

| リンクダウン中 | リンクアップ中 | データ転送中 |

|---|---|---|

( 消灯 ) |  ( 緑点灯 ) |  ( 緑点滅 ) |

接続速度のLED表示について、以下に示します。

LAN ポートの接続速度 LED表示

| 10BASE-T | 100BASE-T | 1000BASE-T |

|---|---|---|

( 消灯 ) |  ( 橙点灯 ) |  ( 緑点灯 ) |

3.3 STATUS モード時のLED表示

STATUSモードでは、ポート LED に独自ループ検出機能により検出したループ状態を表示します。(LANポート LED のみ)

本L2スイッチの独自ループ検出機能では、LANポートの状態を4つの状態で管理します。

LANポートのループ検出状態ごとのポート LED 点灯状態について、以下に示します。

LANポートのループ検出状態ごとのポート LED 点灯状態

| ループ検出状態 | 検出状態の説明 | LAN ポート LED の 点灯状態 |

|---|---|---|

| ループ未検出(Normal) | ループが発生していない状態 |  ( 消灯 ) |

| ループ検出中(Blocking) | スイッチ内のLANポート間でループが発生しているため、通信をブロッキングしている状態 |  ( 橙点滅 ) |

| ループ検出中(Detected) | スイッチ内のLANポート間でループが発生しているが、もう片方の通信をブロッキングしているため、通信を遮断していない状態 |  ( 消灯 ) |

| ループ検出中(Shutdown) | LANポートに接続したハブなどでループが発生しているため、該当ポートをシャットダウンしている状態 |  ( 橙点滅 ) |

- 本L2スイッチの独自ループ検出機能により、STATUSモード以外の状態でループを検出すると、LANポート LED の表示は、強制的にSTATUSモードに切り替わります。

ループ検出中のSTATUSモードでは、以下の状態になると、自動で 初期 LED モード に切り替わります。

初期 LED モード については、 3.5 システム起動後のLEDモードの変更 を参照ください。

- ループが解消した

- MODEスイッチの長押し(3秒間)を行い、ループ検出状態をリセット(クリア)した

- Shutdown状態から監視時間(5分)が経過した (現時点で監視時間の変更はできない)

- Shutdown状態で ”no shutdown” コマンド実行後、リンクアップした

3.4 VLAN モード時のLED表示

VLANモードでは、ポート LED に VLAN の所属状況を表示します。(LANポートのみ)

ポート LED の点灯状態について、以下に示します。

VLAN モード時のポート LED の点灯状態

| LANポートのVLAN所属状況 | LANポート LED の点灯状態 |

|---|---|

| どのVLANにも所属していない |  ( 消灯 ) |

| 1つのVLANに所属 |  VLAN IDのうち、若いIDから6つを特定の点灯パターンで表現します。 7番目以降のVLAN IDはすべて同じ点灯パターンとなります。 |

| 複数のVLANに所属 |  ( 上下のポート LED を 橙色 で点灯 ) |

- デフォルトVLAN(VLAN #1)は、表示対象外とします。所属VLANとしてカウントしません。

- VLANの所属状況は、各LANポートのリンク状態に依存しません。リンクダウン状態のポートも表示対象となります。

- 表示対象となるVLAN IDは、所属するLANポートが存在するもののみとします。

VLAN IDのみが定義されているもの(所属LANポートがない)については、表示対象外となります。

3.5 システム起動後のLEDモードの変更

本L2スイッチは、システム起動後の LED モード (以降、初期 LED モード) を設定することができます。

初期 LED モードの初期値は、 LINK/ACT モード に設定されており、led-mode default コマンド により変更することができます。

また、show led-mode コマンドにより初期 LED モード、現在表示中の LED モード を確認することができます。

なお、ループ検出中の STATUS モード でループが解消されると、 設定した 初期 LED モードに遷移します。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| LAN/SFP ポート 状態表示 | show interface |

| ループ検出 設定状態の表示 | show loop-detect |

| VLAN 情報の表示 | show vlan brief |

| 初期LEDモードの設定 | led-mode default |

| LEDモードの表示 | show led-mode |

5 コマンド実行例

5.1 LAN/SFP ポートの状態確認

L2SW# show interface

Interface ge1

Link is UP

Hardware is Ethernet

HW addr: 00a0.deae.b818

ifIndex 1, MRU 1522

Speed-Duplex: auto(configured), 1000-full(current)

Auto MDI/MDIX: on

Interface counter:

input packets : 483

bytes : 52551

multicast packets: 380

output packets : 258

bytes : 18640

multicast packets: 252

broadcast packets: 3

Interface ge2

Link is DOWN

Hardware is Ethernet

HW addr: 00a0.deae.b818

ifIndex 2, MRU 1522

Speed-Duplex: auto(configured), -(current)

Auto MDI/MDIX: on

Interface counter:

:

(全LAN/SFPポートの情報が表示される)5.2 LAN/SFP ポート ループ検出状態の確認

SWP1# show loop-detect loop-detect: Enable port loop-detect port-blocking status ------------------------------------------------------- ge1 enable(*) enable Normal ge2 enable(*) enable Normal ge3 enable(*) enable Normal ge4 enable(*) enable Normal ge5 enable(*) enable Normal ge6 enable(*) enable Normal ge7 enable(*) enable Normal ge8 enable(*) enable Normal ge9 enable(*) enable Normal ge10 enable(*) enable Normal ge11 enable(*) enable Normal ge12 enable(*) enable Normal ge13 enable(*) enable Normal ge14 enable(*) enable Normal ge15 enable(*) enable Normal ge16 enable(*) enable Normal ge17 enable enable Normal ge18 enable enable Normal ------------------------------------------------------- (*): Indicates that the feature is enabled.

5.3 LAN/SFP ポート VLAN 所属状況の確認

L2SW# show vlan brief

(u)-Untagged, (t)-Tagged

VLAN ID Name State Member ports

======= ================================ ======= ======================

1 default ACTIVE ge1(u) ge2(u) ge3(u)

ge4(u) ge5(u) ge6(u)

ge7(u) ge8(u) ge9(u)

ge10(u) ge11(u)

ge12(u) ge13(u)

ge14(u) ge15(u)

ge16(u) ge17(u)

ge18(u) po1(u)5.4 初期LEDモードの設定

初期LEDモードをOFFモードに設定します。

L2SW(config)# led-mode default eco … (初期LEDモードの設定) L2SW(config)# exit L2SW# show led-mode … (LEDモードの表示) default mode : eco current mode : eco

6 注意事項

特になし

7 関連文書

起動情報の管理

1 機能概要

- 本L2スイッチは、システム起動情報として下表に示す情報を管理します。

システム起動情報の管理項目

管理項目 説明 システム起動時刻 システムが起動した時刻 起動中のファームウェア情報 現在起動中のファームウェアのバージョン、生成日時 起動要因 起動が行われた要因。以下を記録する。 - 電源投入による起動

- ファームウェア更新による再起動

- reloadコマンドによる再起動

- メモリ枯渇による再起動

- cold startコマンドによる再起動

- カーネルパニックによる再起動

本L2スイッチは、現在の起動情報と過去4件の起動情報、 あわせて5件 の起動情報を保持します。

また、プログラム不具合などが原因でカーネルパニックが発生した際、 解析に有効な情報として、スタックダンプ、レジスタダンプを保存 します。

2 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| 起動情報の表示 | show boot |

| 起動情報のクリア | clear boot list |

3 コマンド実行例

3.1 起動情報の表示

- 現在の起動情報を表示します。

L2SW>show boot Running EXEC: SWP1 Rev.2.01.01 (Mon Sep 14 10:27:13 2015) Previous EXEC: SWP1 Rev.2.01.01 (Mon Sep 14 10:27:13 2015) Restart by reload command

- 起動履歴の一覧を表示します。

L2SW>show boot list No. Date Time Info --- ---------- -------- ------------------------------------------------- 0 2015/01/01 00:00:00 Restart by reload command 1 2015/01/01 00:00:00 Power-on boot --- ---------- -------- -------------------------------------------------

3.2 起動情報のクリア

- 起動情報をクリアします。

L2SW# clear boot list

4 注意事項

特になし

5 関連文書

特になし

筐体情報の表示

1 機能概要

1.1 コマンドによる筐体情報の表示

本L2スイッチは、下表に示す本体の表示機能を提供します。

筐体情報の表示項目一覧

| 表示項目 | 説明 | コマンド |

|---|---|---|

| バージョン情報 | 本L2スイッチで動作しているプログラムバージョンを表示します。 | show version |

| 製品情報 | 製品名、型番、プロダクトIDなど本L2スイッチ本体の情報を表示します。また、SFPモジュールが挿入されている場合、モジュールの製品情報についても表示します。 | show inventory |

| 稼働情報 | 起動ソフトウェアの情報、CPU使用率、メモリ使用率、起動時刻など、本L2スイッチのプログラムの稼働情報を表示します。 | show environment |

| 技術サポート情報 | 技術サポートに必要な解析情報として、稼働情報がわかるものを全て出力します。 | show tech-support |

1.2 技術サポート情報のリモート取得

PCなどのリモート端末にインストールされた tftpクライアント を使用して、本L2スイッチから 技術サポート情報(show tech-supportの出力結果) を取得することができます。

本L2スイッチのtftpサーバーを機能させるために、以下の手順でリモートアクセス可能なネットワーク環境を整備してください。

- 保守に使用するVLANを決めます。

- 保守VLANにIPv4アドレスを設定します。設定には、ip address コマンドを使用します。

- 保守VLANからtftpサーバーへのアクセスを許可します。設定には、tftp-server interface コマンドを使用します。

なお、tftpクライアント使用時、技術サポート情報取得先のリモートパスには、 techinfo を指定します。

2 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| バージョン情報の表示 | show version |

| 製品情報の表示 | show inventory |

| 稼動情報の表示 | show environment |

| 技術サポート情報の表示 | show tech-support |

3 コマンド実行例

3.1 バージョン情報の表示

バージョン情報(以下の情報)を確認します。

- ブートバージョン

- ファームウェアリビジョン

- MACアドレス

L2SW>show version SWP1-16 BootROM Ver.1.00 SWP1-16 Rev.2.01.01 (Mon Sep 14 11:28:38 2015) Base ethernet MAC Address: 00a0.de00.0000

3.2 製品情報の表示

本体およびSFPモジュールの以下の製品情報を確認します。

- 名称 (NAME)

- 概要 (DESCR)

- ベンダー名 (Vendor)

- プロダクトID (PID)

- バージョンID (VID)

- シリアル番号 (SN) (SFPモジュールのみ)

L2SW>show inventory NAME: L2 switch DESCR: SWP1-16 Vendor: Yamaha PID: SWP1-16 VID: 0000 NAME: SFP1 DESCR: 1000BASE-SX Vendor: AVAGO PID: AFBR-5715APZ VID: SN: 00000000000 NAME: SFP2 DESCR: 1000BASE-SX Vendor: AVAGO PID: AFBR-5715APZ VID: SN: 00000000000

3.3 稼動情報の表示

システムの稼働状態(以下の情報)を確認します。

- ブートバージョン

- ファームウェアリビジョン

- MACアドレス

- CPU使用率

- メモリ使用率

- CONFIGモード

- VLANプリセット (DANTEモード時のみ)

- シリアルボーレート

- 起動時刻

- 現在時刻

- 起動からの経過時間

L2SW>show environment SWP1-16 BootROM Ver.1.00 SWP1-16 Rev.2.01.01 (Mon Sep 14 11:28:38 2015) main=SWP1-16 ver=00 MAC-Address=00a0.de00.0000 CPU: 0%(5sec) 1%(1min) 1%(5min) Memory: 45% used Configuration mode: DANTE VLAN preset: NORMAL Serial Baudrate: 9600 Boot time: 1970/01/01 00:00:00 +09:00 Current time: 1970/01/01 00:00:00 +09:00 Elapsed time from boot: 0days 00:00:00

3.4 技術サポート情報の表示

技術サポートに有用な以下のコマンド実行結果を表示します。

- show running-config

- show environment

- show inventory

- show boot all

- show logging

- show interface

- show frame-counter

- show vlan brief

- show spanning-tree mst detail

- show loop-detect

- show mac-address-table

- show l2ms

- show mls qos queue-counters

- show ddm status

- show errdisable

L2SW# show tech-support # # Information for Yamaha Technical Support # *** show running-config *** ! ip domain-lookup ! spanning-tree mode mstp ! ... # # End of Information for Yamaha Technical Support #

4 注意事項

特になし

5 関連文書

特になし

時刻管理

1 機能概要

本L2スイッチは、日付・時刻を管理する仕組みとして、以下の機能を提供します。

- ユーザーが手動で日付・時刻情報を設定する機能

- ネットワークを介して日付・時刻情報を自動的に設定する機能

- タイムゾーンを設定する機能

なお、サマータイム(DST:Daylight Saving Time)を設定する機能は提供しません。

2 用語の定義

- UTC(Coordinated Universal Time)

全世界で時刻を記録する際に使われる公式な時刻のこと。

世界各国の標準時はこれを基準として決めています。

日本の場合、日本標準時(JST)で、協定世界時より9時間進んでおり、「+0900(JST)」のように表示します。

- SNTP(Simple Network Time Protocol)

SNTPパケットを利用した、簡単な時計補正プロトコル。

RFC4330で規定されています。

3 機能詳細

3.1 日付・時刻の手動設定

clock setコマンドを使用して時刻を直接入力します。

3.2 日付・時刻の自動設定

指定したタイムサーバーから日付・時刻情報を収集し、本L2スイッチに設定します。

通信プロトコルとしては、RFC4330で規定されるSNTP(Simple Network Time Protocol)を利用します。

タイムサーバーは 1つのみ 指定でき、IPv4アドレス、IPv6アドレス、FQDN (Fully Qualified Domain Name) のいずれかを指定できます。

SNTPクライアントのポート番号は、123番を使用します。(ユーザーが設定を変更することはできません)

日付・時刻の自動設定の方法として、 ntpdateコマンド により以下の2つから選択できます。

- ワンショット更新(コマンド入力時に更新をかける機能)

- インターバル更新(コマンド入力から更新を1~24時間の周期で行う機能)

初期状態では、タイムサーバーとして ntp.nict.jp が、インターバル更新周期として 1時間 が設定されています。

ただし、システム起動後、時刻の初回設定ができない状態では、インターバル周期時間に関係なく、1分周期でタイムサーバーに対して問合せを行います。

時刻の初期設定が完了した時点で、インターバル周期に合わせた時刻の周期補正が行われます。

なお、タイムサーバーとの同期は、サンプリング数(サーバーからの応答回数)が1回、タイムアウト1秒で動作します。

コマンド実行中はブロックされ、タイムアウトが発生すると、エラーメッセージを出力します。

3.3 タイムゾーンの設定

生活拠点としている地域の時刻を管理するために、clock timezoneコマンドにより、使用するユーザーのタイムゾーンを管理し、時刻に反映します。

タイムゾーンは、協定世界時(UTC)に対して±1時間単位で設定でき、その範囲は-12時間から+13時間とします。

本L2スイッチのタイムゾーンの初期値は、 +9.0 となっています。

4 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| 時刻の手動設定 | clock set |

| タイムゾーンの設定 | clock timezone |

| 現在時刻の表示 | show clock |

| NTPサーバーの設定 | ntpdate server |

| NTPサーバーによる時刻同期(1ショット更新) | ntpdate oneshot |

| NTPサーバーによる時刻同期(周期更新設定) | ntpdate interval |

| NTPサーバーによる時刻同期設定情報の表示 | show ntpdate |

5 コマンド実行例

5.1 時刻の手動設定

タイムゾーンを JST (+9.00) に設定し、現在時刻を 2014.01.21 15:50:59 に設定します。

L2SW# configure terminal L2SW(config)# clock timezone +9:00 … (タイムゾーンの設定) L2SW(config)# exit L2SW# clock set 15:50:59 Jan 21 2014 … (時刻の設定) L2SW# show clock … (現在時刻の表示) 15:50:59 JST Tue Jan 21 2014

5.2 時刻の自動設定

タイムゾーンを JST (+9.00) に設定し、NTPサーバーをローカルの 192.168.1.1 に設定します。

また、NTPサーバーとの更新周期を 24時間に1回 になるように変更します。

L2SW# configure terminal L2SW(config)# clock timezone +9:00 … (タイムゾーンの設定) L2SW(config)# ntpdate server ipv4 192.168.1.1 … (NTPサーバーの設定) L2SW(config)# ntpdate interval 24 … (NTPサーバーとの周期更新を24時間に設定) L2SW(config)# exit L2SW# show clock … (現在時刻の表示) 15:50:59 JST Tue Jan 21 2014 L2SW(config)# show ntpdate … (NTPによる時刻同期設定の表示) NTP server : 192.168.1.1 adjust time : 2015-02-26 01:00 + interval 24 hours

6 注意事項

本L2スイッチは時刻情報の保存ができません。

このため本体を再起動すると、必ず 1970年1月1日 0時0分0秒 にリセットされます。(タイムゾーン設定が ±0.0 の場合)

7 関連文書

RFC 4330: Simple Network Time Protocol (SNTP) Version 4 for IPv4, IPv6 and OSI

ファームウェア更新

1 機能概要

本L2スイッチはプログラム不具合の修正や機能追加を行うために、以下の2つのファームウェア更新機能を提供します。

- PCなどのリモート端末に置かれた更新ファームウェアを本L2スイッチに送付して適用する機能

- 本L2スイッチのHTTPクライアントがHTTPサーバにアクセスし、最新のファームウェアをダウンロードして適用する機能

本更新機能を利用して、バージョンアップ、及び、バージョンダウンを行うことができます。

ファームウェア更新中は、MODEスイッチによるポートランプの表示モードに関係なく、以下の動作となります。

- 旧ファームウェアを消去している際、 LANポートランプを緑色で全点灯 します

- 新ファームウェアを書き込んでいる際、 LANポートランプを緑色で全点滅 します

更新ファームウェアの書き込みが正常に完了すると、 新しいファームウェアを有効にするため、システムを自動で再起動 します。

2 用語の定義

特になし

3 機能詳細

3.1 更新ファームウェア送付による更新

PCなどのリモート端末に置かれたファームウェアを本L2スイッチに送付し、起動ファームウェアとして適用させます。

本更新は、 tftpクライアント または Web GUI を使用して行います。

3.1.1 tftpクライアントを使用したファームウェア更新

PCなどのリモート端末にインストールされた tftpクライアント を使用して、本L2スイッチに更新ファームウェアを送付し、更新することができます。

本L2スイッチのtftpサーバーを機能させるために、以下の手順でリモートアクセス可能なネットワーク環境を整備してください。

- 保守に使用するVLANを決めます。

- 保守VLANにIPv4アドレスを設定します。設定には、ip address コマンドを使用します。

- 保守VLANからtftpサーバーへのアクセスを許可します。設定には、tftp-server interface コマンドを使用します。

tftpクライアントを使用して更新ファームウェアを送信する際は、以下のルールに従ってください。

- 転送モードには、 バイナリモード を指定してください。

- 更新ファームウェアの送信先のリモートパスには、 exec を指定してください。

送付した更新ファームウェアに問題がなければ、更新ファームウェアの書き込みを開始します。

3.1.2 Web GUI ローカルファイル指定によるファームウェア更新

Web GUIアクセス中の端末に置かれた更新ファームウェアを指定して、本L2スイッチに適用させます。

本機能では、新旧バージョンの確認は行わず、指定ファイルを強制的に書き換えます。

ローカルファイル指定によるファームウェアの更新は、Web GUI の [保守] - [ファームウェアの更新] のPCからファームウェアを更新 から行います。(下図の赤枠参照)

具体的な操作方法は、GUI内のヘルプを参照ください。

Web GUI PCからファームウェアを更新 初期画面

3.2 HTTPクライアントを使用した更新

HTTPクライアントを使用したファームウェア更新は、指定したURLから更新ファームウェアを取得し、本L2スイッチに適用します。

本機能はバージョンアップが前提で、リビジョンダウン許可中に限り、現バージョン以前のものを書き込むことを許可します。

同バージョンのファームウェアは書き込むことができません。

HTTPクライアントを使用したファームウェア更新は、以下の方法で実行することができます。

- CLI (Command-line interface)から firmware-updateコマンド を使用する

- Web GUI の ネットワーク経由でファームウェアを更新 を実行する

HTTPクライアントを使用したファームウェア更新は、下表の設定値に従って、動作します。

HTTPクライアントによるファームウェア更新 設定パラメータ

| 設定パラメータ | 説明 |

|---|---|

| ダウンロード先のURL | ファームウェアのダウンロード先URLを設定します。URLは最大255文字まで設定することができます。 初期値は、以下に設定されています。 |

| リビジョンダウンの許可 | ファーム更新動作において、現在のバージョンより小さいバージョンの書き込みを許可するかどうかを設定します。 初期設定では、”許可しない” に設定されています。 なお、現在と同じバージョンの書き込みは許可しません。 |

| タイムアウト | 以下の処理を行う際の処理完了を監視するためのタイマーを指定します。

監視タイマーは、 100秒 ~ 86,400秒 で指定可能で、初期設定は 300秒 に設定されています。 |

firmware-updateコマンド の使用方法は、 "5 コマンド実行例" または "コマンドリファレンス" を参照願います。

Web GUI の ネットワーク経由でファームウェアを更新 は、Web GUI の [保守] - [ファームウェアの更新] から実行します。(下図の赤枠参照)

具体的な操作方法は、GUI内のヘルプを参照ください。

Web GUI ネットワーク経由でファームウェアを更新 初期画面

4 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| ファームウェア更新サイトの設定 | firmware-update url |

| ファームウェア更新の実行 | firmware-update execute |

| ファームウェアダウンロードタイムアウト時間の設定 | firmware-update timeout |

| リビジョンダウンの許可 | firmware-update revision-down |

| ファームウェア更新機能設定の表示 | show firmware-update |

5 コマンド実行例

ローカルのHTTPサーバーに更新ファームウェアを置き、本L2スイッチのファームウェアを管理するようにして、ファームウェア更新を行います。

- ダウンロードのURLを http://192.168.100.1/swp1.bin に変更します。

- リビジョンダウンは、 無効 のままとします。

- タイムアウト値は、 300秒 のままとします。

- ダウンロードURLを変更し、ファームウェア更新の設定を確認します。

L2SW(config)# firmware-update url http://192.168.100.1/swp1.bin … (ダウンロード先URLの設定) L2SW(config)# exit L2SW# show firmware-update … (ファームウェア更新機能設定の表示) url:http://192.168.100.1/swp1.bin timeout:300 (seconds) revision-down:disable - ファームウェア更新を実行します。

L2SW# firmware-update execute … (ファームウェア更新の実行) Found the new revision firmware Current Revision: Rev.2.01.01 New Revision: Rev.2.01.02 Downloading... Update to this firmware? (Y/N)y … (yを入力) Updating... Finish (自動でリブートします) - 更新ファームウェアのダウンロード中に、 "CTRL+C" で中断することができます。

L2SW# firmware-update execute Found the new revision firmware Current Revision: Rev.2.01.01 New Revision: Rev.2.01.02 Downloading... … (Ctrl-C を入力) ^CCanceled the firmware download

6 注意事項

特になし

7 関連文書

プリセット設定一覧

SWP1-8/8MMF/16MMF Preset Common Parameters

システム全体の共通設定

| カテゴリ | 設定項目 | 設定値 |

|---|---|---|

| 端末設定 | VTY数 | 8 |

| VTY Timeout | 600sec | |

| Console Timeout | 600sec | |

| 表示行数 | 24 | |

| パスワード | ログインパスワード | なし |

| 管理者パスワード | なし | |

| パスワードの暗号化 | 暗号化しない | |

| 時刻管理 | タイムゾーン | UTC±0 |

| NTP サーバー | ntp.nict.jp | |

| NTP 更新周期 | 1時間に1回 | |

| Syslog | カーネルログ出力 | OFF |

| Debug レベル ログ出力 | OFF | |

| Information レベル ログ出力 | ON | |

| Error レベル ログ出力 | ON | |

| Syslog サーバー | なし | |

| ファームウェア更新 | ダウンロードURL | http://www.rtpro.yamaha.co.jp/firmware/revision-up/swp1.bin |

| リビジョンダウンの許可 | 許可しない | |

| タイムアウト | 300sec | |

| L2スイッチング | MACアドレス自動学習 | 有効 |

| MACアドレス自動学習 エージング時間 | 300sec | |

| スパニングツリー | 有効 | |

| 独自ループ検出 | 有効 | |

| アクセス制御 | Telnet サーバー 状態 | 起動 |

| Telnet サーバー アクセス | VLAN #1 のみ許可 | |

| Http サーバー 状態 | 起動 | |

| Http サーバー アクセス | VLAN #1 のみ許可 | |

| Tftp サーバー アクセス | 全て拒否 | |

| トラフィック制御 | QoS | 有効 |

| QoS DSCP - 送信キューID 変換テーブル | DSCP: 8 → 送信キュー:2 DSCP:46 → 送信キュー:5 DSCP:56 → 送信キュー:7 上記以外 → 送信キュー:0 | |

| フロー制御 (IEEE 802.3x) しきい値 | 規制開始: 80%, 規制復帰: 60% |

LAN/SFPポート単位の共通設定

| カテゴリ | 設定項目 | 設定値 |

|---|---|---|

| 基本設定 | 速度/通信モード設定 | auto |

| クロス/ストレート自動判別 | 有効 | |

| MRU | 1,522 Byte | |

| ポートの説明 | なし | |

| EEE | 無効 | |

| L2MS | L2MS フィルター | プリセットに依存 |

| L2スイッチング | スパニングツリー | プリセットに依存 |

| 独自ループ検出 | プリセットに依存 | |

| トラフィック制御 | QoS トラストモード | DSCP |

| フロー制御 (IEEE 802.3x) | 無効 | |

| ストーム制御 | 無効 |

SWP1-8/8MMF Preset Type: Normal

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 1(default) | × | ○ |

| etherCON4 | Disable | - | Access | 1(default) | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | - | Access | 1(default) | × | ○ |

| etherCON8 | Disable | - | Access | 1(default) | × | ○ |

| opticalCON9 | Disable | sa1 | Access | 1(default) | ○ | × |

| opticalCON10 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante & Control)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #1 (for Dante & Control)

SWP1-8/8MMF Preset Type: A

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 2 | × | ○ |

| etherCON4 | Disable | - | Access | 2 | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | - | Access | 2 | × | ○ |

| etherCON8 | Disable | - | Access | 2 | × | ○ |

| opticalCON9 | Disable | sa1 | Trunk | 1(native), 2 | ○ | × |

| opticalCON10 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #2 (for Control)

- IGMP Snooping: Disable

- VLAN #1 (for Dante)

SWP1-8/8MMF Preset Type: B

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 2 | × | ○ |

| etherCON4 | Disable | - | Access | 2 | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | sa1 | Trunk | 1(native), 2 | ○ | × |

| etherCON8 | Disable | |||||

| opticalCON9 | Disable | sa2 | Trunk | 1(native), 2 | ○ | × |

| opticalCON10 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #2 (for Control)

- IGMP Snooping: Disable

- VLAN #1 (for Dante)

SWP1-8/8MMF Preset Type: C

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Enable | - | Access | 2 | × | ○ |

| etherCON4 | Enable | - | Access | 2 | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Enable | - | Access | 2 | × | ○ |

| etherCON8 | Enable | - | Access | 2 | × | ○ |

| opticalCON9 | Disable | - | Access | 1(default) | × | ○ |

| opticalCON10 | Enable | - | Access | 2 | × | ○ |

- VLAN に対する設定

- VLAN #1 (for Primary Dante & Control)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #2 (for Secondary Dante & Control)

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- IGMP Snooping: Enable

- VLAN #1 (for Primary Dante & Control)

SWP1-16MMF Preset Type: Normal

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 1(default) | × | ○ |

| etherCON4 | Disable | - | Access | 1(default) | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | - | Access | 1(default) | × | ○ |

| etherCON8 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 9 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 10 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 11 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 12 | Disable | - | Access | 1(default) | × | ○ |

| etherCON13 | Disable | - | Access | 1(default) | × | ○ |

| etherCON14 | Disable | - | Access | 1(default) | × | ○ |

| etherCON15 | Disable | - | Access | 1(default) | × | ○ |

| etherCON16 | Disable | - | Access | 1(default) | × | ○ |

| opticalCON17 | Disable | sa1 | Access | 1(default) | ○ | × |

| opticalCON18 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante & Control)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #1 (for Dante & Control)

SWP1-16MMF Preset Type: A

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 1(default) | × | ○ |

| etherCON4 | Disable | - | Access | 1(default) | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | - | Access | 2 | × | ○ |

| etherCON8 | Disable | - | Access | 2 | × | ○ |

| RJ45 9 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 10 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 11 | Disable | - | Access | 2 | × | ○ |

| RJ45 12 | Disable | - | Access | 2 | × | ○ |

| etherCON13 | Disable | - | Access | 1(default) | × | ○ |

| etherCON14 | Disable | - | Access | 1(default) | × | ○ |

| etherCON15 | Disable | - | Access | 2 | × | ○ |

| etherCON16 | Disable | - | Access | 2 | × | ○ |

| opticalCON17 | Disable | sa1 | Trunk | 1(native), 2 | ○ | × |

| opticalCON18 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante & Control)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #2 (for Control)

- IGMP Snooping: Disable

- VLAN #1 (for Dante & Control)

SWP1-16MMF Preset Type: B

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 1(default) | × | ○ |

| etherCON4 | Disable | - | Access | 1(default) | × | ○ |

| etherCON5 | Disable | - | Access | 1(default) | × | ○ |

| etherCON6 | Disable | - | Access | 1(default) | × | ○ |

| etherCON7 | Disable | - | Access | 2 | × | ○ |

| etherCON8 | Disable | - | Access | 2 | × | ○ |

| RJ45 9 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 10 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 11 | Disable | - | Access | 2 | × | ○ |

| RJ45 12 | Disable | - | Access | 2 | × | ○ |

| etherCON13 | Disable | - | Access | 1(default) | × | ○ |

| etherCON14 | Disable | - | Access | 2 | × | ○ |

| etherCON15 | Disable | sa1 | Trunk | 1(native), 2 | ○ | × |

| etherCON16 | Disable | |||||

| opticalCON17 | Disable | sa2 | Trunk | 1(native), 2 | ○ | × |

| opticalCON18 | Disable |

- VLAN に対する設定

- VLAN #1 (for Dante)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Querier : Enable

- Check TTL : Disable

- VLAN #2 (for Control)

- IGMP Snooping: Disable

- VLAN #1 (for Dante)

SWP1-16MMF Preset Type: C

LAN/SFPポートに対する設定

| Interface | L2MS Filter | LAG (Static) | Port Mode | VLAN | STP | Loop Detection |

|---|---|---|---|---|---|---|

| etherCON1 | Disable | - | Access | 1(default) | × | ○ |

| etherCON2 | Disable | - | Access | 1(default) | × | ○ |

| etherCON3 | Disable | - | Access | 1(default) | × | ○ |

| etherCON4 | Disable | - | Access | 1(default) | × | ○ |

| etherCON5 | Enable | - | Access | 2 | × | ○ |

| etherCON6 | Enable | - | Access | 2 | × | ○ |

| etherCON7 | Enable | - | Access | 2 | × | ○ |

| etherCON8 | Enable | - | Access | 2 | × | ○ |

| RJ45 9 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 10 | Disable | - | Access | 1(default) | × | ○ |

| RJ45 11 | Enable | - | Access | 2 | × | ○ |

| RJ45 12 | Enable | - | Access | 2 | × | ○ |

| etherCON13 | Disable | - | Access | 1(default) | × | ○ |

| etherCON14 | Disable | - | Access | 1(default) | × | ○ |

| etherCON15 | Enable | - | Access | 2 | × | ○ |

| etherCON16 | Enable | - | Access | 2 | × | ○ |

| opticalCON17 | Disable | - | Access | 1(default) | × | ○ |

| opticalCON18 | Enable | - | Access | 2 | × | ○ |

- VLAN に対する設定

- VLAN #1 (for Primary Dante & Control)

- IPv4 Address : DHCP

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- VLAN #2 (for Secondary Dante & Control)

- IGMP Snooping: Enable

- Querier : Enable

- Query Interval : 30sec

- Fast-Leave : Disable

- Check TTL : Disable

- IGMP Snooping: Enable

- VLAN #1 (for Primary Dante & Control)

IPv4/IPv6共通設定

1 機能概要

本L2スイッチは、主に保守 (L2スイッチの設定操作) を行うために 以下に示す IPv4/IPv6ネットワーク共通の環境設定 に対応します。

- DNS クライアントの設定

2 用語の定義

特になし

3 機能詳細

3.1 DNS クライアントの設定

本L2スイッチは、 DNS (Domain Name System)クライアント に対応します。

NTPサーバー、Syslogサーバーなどに FQDN (Fully Qualified Domain Name) が設定されている場合にDNS サーバーに問合せを行うことでIPv4/IPv6アドレスを取得します。

本L2スイッチは、DNSクライアントの制御機能として、以下を提供します。

- DNS サーバーのIPアドレス設定

- デフォルトドメイン名の設定

- 検索ドメインリストの設定

なお、DNS サーバーへの問い合わせは、初期状態で 有効 となっており、 ip domain-lookupコマンド で設定を変更することができます。

3.1.1 DNS サーバーのIPアドレス設定

DNS サーバーのIPアドレスは、以下の方法で 最大3件 まで設定することができます。

- ip name-serverコマンド による手動設定

- IPv4/IPv6アドレスを設定することができます。

- DHCPによる自動設定

本L2スイッチでは、 コマンドで設定した情報を必ず優先的に扱います 。

設定されているDNS サーバーは、 show ip name-serverコマンド で確認します。

3.1.2 デフォルトドメインの設定

デフォルトドメインは、以下の方法で 1件のみ 設定することができます。設定可能な最大文字数は 255文字 です。

- ip domain-nameコマンド による手動設定

- DHCPによる自動設定

本L2スイッチでは、DNS サーバー のIPアドレスと同様、 コマンドで設定した情報を優先的に扱います 。

設定されているデフォルトドメインは、 show ip domain-nameコマンド で確認します。

なお、デフォルトドメイン名の利用は、検索ドメインリストに登録がない場合に限定されます。

3.1.3 検索ドメインリストの設定

本L2スイッチは、DNS問い合わせ時に使用するドメイン名を、検索ドメインリストで管理します。

ドメイン名は、検索ドメインリストに以下の方法で最大6件まで設定することができます。

- ip domain-listコマンド による手動設定

- DHCPによる自動設定

本L2スイッチでは、DNS サーバー のIPアドレス、デフォルトドメインと同様に、 コマンドで設定した情報を必ず優先的に扱います 。

設定されている検索ドメインリストは、 show ip domain-listコマンド で確認します。

なお、検索ドメインリストは、 登録するすべてのドメイン名の文字数の合計を255文字以内に収める必要があります 。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 機能種別 | 操作項目 | 操作コマンド |

|---|---|---|

| DNS クライアントの設定 | DNS クライアントの設定 | ip domain-lookup |

| DNS サーバーアドレスの設定 | ip name-server | |

| DNS サーバーアドレスの表示 | show ip name-server | |

| デフォルトドメインの設定 | ip domain-name | |

| デフォルトドメインの表示 | show ip domain-name | |

| 検索ドメインリストの設定 | ip domain-list | |

| 検索ドメインリストの表示 | show ip domain-list |

5 コマンド実行例

5.1 DNSクライアントの設定

本L2スイッチにDNSクライアントの設定をして、DNS問い合わせを行う環境を整備します。

- DNS問い合わせ先のサーバーのIPアドレスを 192.168.100.1 と 192.168.100.2 とします。

- DNS問い合わせ時に使用するデフォルトドメインを example.com とします。

- DNSへの問い合わせ機能を有効にします。

L2SW(config)#ip domain-lookup

- 初期値として設定されているため特に設定する必要はありません。

- DNSサーバーを設定します。

L2SW(config)#ip name-server 192.168.100.1 L2SW(config)#ip name-server 192.168.100.2

設定したDNSサーバー情報を確認します。

L2SW#show ip name-server 192.168.100.1 192.168.100.2

- デフォルトドメインを設定します。

L2SW(config)#ip domain-name example.com

設定したデフォルトドメイン情報を確認します。

L2SW#show ip domain-name example.com

6 注意事項

特になし

7 関連文書

特になし

IPv4基本設定

1 機能概要

本L2スイッチは、主に保守 (L2スイッチの設定操作) を行うために 以下に示す IPv4ネットワークの環境設定 に対応します。

- IPv4 アドレスの設定

- ルート情報の設定

- ARP テーブルの設定

2 用語の定義

- IPv4 リンクローカルアドレス

同一のセグメント内でのみ有効なアドレスで 169.254.0.0/16 ~169.254.255.255/16 の範囲のアドレス。

3 機能詳細

3.1 IPv4アドレスの設定

本L2スイッチは、 VLANインターフェース に対して、 IPv4アドレスとサブネットマスク を設定することができます。

設定方法としては、 固定設定 、 DHCPによる自動設定 に対応します。

- IPv4アドレスの固定/自動設定は、ip address コマンド で行います。

- DHCPによる自動設定を指定した際の動作は、以下となります。

- Discover/Requestメッセージに HostNameオプション (オプションコード12)を付加することができます。

- DHCPサーバーに対して要求するリース期間は、 72時間固定 となっています。(実際にリースされる期間はDHCPサーバーの設定に依存します。)

- 自動設定されている状態で no ip addressコマンド を実行すると、取得していたIPv4アドレスの解放メッセージをDHCPサーバーに送ります。

- DHCPサーバーより取得した情報は、 show dhcp leaseコマンド で確認します。

- IPv4アドレスは 1つのVLANインターフェースにのみ 設定することができます。

VLANインターフェースに割り振られているIPv4アドレスは、show ip interfaceコマンド で確認します。

- 初期状態では、 デフォルトVLAN (VLAN #1) に DHCPによる自動設定 を設定してあります。

3.2 Auto IP機能

本L2スイッチは、IPv4アドレスの設定機能として、MACアドレスをベースにIPv4リンクローカルアドレスを自動生成する Auto IP 機能を提供します。

Auto IP機能は、DHCPサーバーからIPv4アドレスが割り当てられない場合にのみ機能します。(前提として、IPv4アドレス設定がDHCPに設定されていること。)

自動生成したIPv4リンクローカルアドレスは、ARPによりネットワーク上で重複していないか確認します。

アドレスが重複していないことを確認できた場合に生成アドレスの使用を開始します。

なお、Auto IPによりIPv4リンクローカルアドレスが決定した後に、DHCPサーバーからIPv4アドレスが割り当てられた場合、IPv4リンクローカルアドレスを破棄して、DHCP サーバーからのアドレスを使用します。

3.3 ルート情報の設定

本L2スイッチは、Syslogメッセージの送信、NTPによる時刻合わせなどのIPv4ホストとして自発的にIPv4パケット送信する際、ルーティングテーブルを参照します。

本L2スイッチでは、以下の機能を使用して、ルーティングテーブルを操作します。

- VLANインターフェースのルート情報の設定

- デフォルトゲートウェイの設定

- スタティックルート情報の設定

- ルート情報の表示

3.3.1 VLANインターフェースのルート情報

本L2スイッチは、VLANインターフェースに対してIPv4アドレスを設定すると、ネットワークアドレスとVLAN ID の対応をルート情報として自動で設定します。

VLANインターフェースに対して設定したIPv4アドレスを解放すると、上記設定を削除します。

3.3.2 デフォルトゲートウェイの設定

本L2スイッチは、ルーティングテーブルに設定されていないネットワークアドレスに対してIPv4パケットを送信する先をデフォルトゲートウェイとして設定することができます。

- デフォルトゲートウェイの設定は、 ip routeコマンド で行います。

- デフォルトゲートウェイの表示は、 show ip routeコマンド で行います。

3.3.3 スタティックルート情報の設定

本L2スイッチは、 宛先ネットワークアドレスへのルート(送信するゲートウェイのアドレス) を静的に設定することができます。

- スタティックルート情報の設定は、ip routeコマンド で行います。

- スタティックルート情報の表示は、show ip routeコマンド で行います。

3.4 ARP テーブルの設定

本L2スイッチは、IPv4パケットを送信する際、ARP (Address Resolution Protocol) を利用して、IPv4アドレスからMACアドレスを取得します。

IPv4アドレス と MACアドレス の対応は、以下の仕様でARP テーブルに保存されます。

- ARP テーブルで保存する ARP エントリー は、以下の情報を管理します。

- IPv4アドレス

- MACアドレス

- VLAN インターフェース

- ARP テーブルは、動的/静的エントリーあわせて、 最大1023エントリー 保存されます。

- ARP テーブルに保存された動的エントリーは、初期状態で 1,200秒 保持する設定になっています。

エントリーの保持時間の変更は、 arp-ageing-timeoutコマンド で行います。

- ARP テーブルに保存された動的エントリーは、保持時間に関係なく clear arp-cacheコマンド でクリアすることができます。

- ARP テーブルに対する静的エントリーの設定は、 arpコマンド で行います。

- ARP テーブルの確認は、 show arp コマンドで行います。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 機能種別 | 操作項目 | 操作コマンド |

|---|---|---|

| IPv4 アドレスの設定 | IPv4アドレスの設定 | ip address |

| IPv4アドレスの表示 | show ip interface | |

| DHCPクライアントによる動的IPアドレスの設定 | ip address dhcp | |

| DHCPクライアントの状態の表示 | show dhcp lease | |

| ルート情報の設定 | デフォルトゲートウェイの設定 | ip route |

| デフォルトゲートウェイの表示 | show ip route | |

| スタティックルート情報の設定 | ip route | |

| スタティックルート情報の表示 | show ip route | |

| ルート情報の表示 | show ip route | |

| ARP テーブルの設定 | ARP テーブルの表示 | show arp |

| 動的エントリーの保持時間の設定 | arp-ageing-timeout | |

| 動的エントリーのクリア | clear arp-cache | |

| 静的エントリーの設定 | arp |

5 コマンド実行例

5.1 IPv4ネットワーク環境の設定 (固定アドレス設定)

本L2スイッチにIPv4アドレスを設定して、リモート端末からアクセスを行う環境を整備します。

- 本L2スイッチの保守は、デフォルトVLAN (VLAN #1) で行います。

- IPv4アドレスは、デフォルトVLAN (VLAN #1) に対して 192.168.100.240/24 を設定します。

- VLAN #1 につながれたホストからの Web / TFTP アクセスを許可 します。

- デフォルトVLAN (VLAN #1) に対して 192.168.100.240/24 を設定します。

L2SW# configure terminal Enter configuration commands, one per line. End with CNTL/Z. L2SW(config)# interface vlan0.1 L2SW(config-if)# ip address 192.168.100.240/24

- 設定されているIPv4アドレスを確認します。

L2SW(config-if)# end L2SW# show ip interface brief Interface IP-Address Status Protocol vlan0.1 192.168.100.240 up up

- HTTPサーバー、TFTPサーバーに対してデフォルトVLAN (VLAN #1) からのアクセスを許可するように設定します。

設定後、リモートホストからWebアクセスをしてください。L2SW# configure terminal Enter configuration commands, one per line. End with CNTL/Z. L2SW(config)# http-server interface vlan0.1 ... (HTTPサーバーのアクセス許可) L2SW(config)# tftp-server interface vlan0.1 ... (TFTPサーバーのアクセス許可)

6 注意事項

特になし

7 関連文書

IPv6基本設定

1 機能概要

本L2スイッチは、主に保守 (L2スイッチの設定操作) を行うために 以下に示す IPv6ネットワークの環境設定 に対応します。

- IPv6 アドレスの設定

- ルート情報の設定

- Neighbor キャッシュテーブルの設定

2 用語の定義

- RA (Router Advertisement : ルータ広告)

IPv6ネットワークで、ルータが所属するネットワークの機器に対して、アドレス情報やネットワーク設定などを自動設定する仕組み。

- IPv6 アドレス

IPv6アドレスは、128ビットを16進数で表記します。以下のように、16bitごとに「:」で8つのフィールドに区切ります。

- 2001:02f8:0000:0000:1111:2222:0000:4444

以下のルールで表記の省略が可能です。

- 各フィールドの先頭が0の場合、0を省略可

- 0が4個のフィールドは0の記述を1個に省略可

- 0のみが連続する複数のフィールドは 全体で1箇所だけ「::」で省略可

上記のアドレスにこのルールを当てはめると以下のようになります。

- 2001:2f8::1111:2222:0:4444

- IPv6 リンクローカルアドレス

同一のセグメント内でのみ有効なアドレスで、以下の範囲のアドレス。

- [開始] FE80:0000:0000:0000:0000:0000:0000:0000

- [終了] FE80:0000:0000:0000:FFFF:FFFF:FFFF:FFFF

3 機能詳細

3.1 IPv6アドレスの設定

本L2スイッチは、 VLANインターフェース に対して、 IPv6アドレスとプレフィックス長 を設定することができます。

設定方法としては、 固定設定 、 RA (ルータ広告)による自動設定 に対応します。

- IPv6アドレスを設定するには、該当VLANインターフェイスで、IPv6機能を有効にする必要があります。

- IPv6機能の設定は、ipv6 enable コマンドで行います。

- IPv6機能を有効にすると、IPv6リンクローカルアドレスが自動的に割り当てられます。

- IPv6アドレスの固定/自動設定は、ipv6 address コマンド で行います。

- IPv6アドレスは 1つのVLANインターフェースのみ 設定することができます。

1つのVLANインターフェースに設定できるIPv6アドレスは、 固定設定または自動設定のどちらか となります。

VLANインターフェースに割り振られているIPv6アドレスは、show ipv6 interface コマンド で確認します。

3.2 ルート情報の設定

本L2スイッチは、Syslogメッセージの送信、NTPによる時刻合わせなどのIPv6ホストとして自発的にIPv6パケット送信する際、ルーティングテーブルを参照します。

本L2スイッチでは、以下の機能を使用して、ルーティングテーブルを操作します。

- VLANインターフェースのルート情報の設定

- デフォルトゲートウェイの設定

- スタティックルート情報の設定

- ルート情報の表示

3.2.1 VLANインターフェースのルート情報

本L2スイッチは、VLANインターフェースに対してIPv6アドレスを設定すると、ネットワークアドレスとVLAN ID の対応をルート情報として自動で設定します。

VLANインターフェースに対して設定したIPv6アドレスを解放すると、上記設定を削除します。

3.2.2 デフォルトゲートウェイの設定

本L2スイッチは、ルーティングテーブルに設定されていないネットワークアドレスに対してIPv6パケットを送信する先をデフォルトゲートウェイとして設定することができます。

- デフォルトゲートウェイの設定は、 ipv6 routeコマンド で行います。

- デフォルトゲートウェイの表示は、 show ipv6 routeコマンド で行います。

3.2.3 スタティックルート情報の設定

本L2スイッチは、 宛先ネットワークアドレスへのルート(送信するゲートウェイのアドレス) を静的に設定することができます。

- スタティックルート情報の設定は、ipv6 routeコマンド で行います。

- スタティックルート情報の表示は、show ipv6 routeコマンド で行います。

3.3 Neighbor キャッシュテーブルの設定

本L2スイッチは、IPv6パケットを送信する際、Neighbor Discovery (近隣検索)プロトコルを利用して、IPv6アドレスからMACアドレスを取得します。

IPv6アドレス と MACアドレス の対応は、以下の仕様でNeighbor キャッシュテーブルに保存されます。

- Neighbor キャッシュテーブルで保存する Neighbor キャッシュエントリー は、以下の情報を管理します。

- IPv6アドレス

- MACアドレス

- VLAN インターフェース

- Neighbor キャッシュテーブルは、動的/静的エントリーあわせて、 最大1023エントリー 保存されます。

- Neighbor キャッシュテーブルに保存された動的エントリーは、clear ipv6 neighbors コマンド でクリアすることができます。

- Neighbor キャッシュテーブルに対する静的エントリーの設定は、 ipv6 neighbor コマンド で行います。

- Neighbor キャッシュテーブルの確認は、 show ipv6 neighbor コマンドで行います。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 機能種別 | 操作項目 | 操作コマンド |

|---|---|---|

| IPv6 アドレスの設定 | IPv6アドレスの設定 | ipv6 address |

| IPv6アドレスの表示 | show ipv6 interface | |

| IPv6アドレスのRA設定 | ipv6 address autoconfig | |

| ルート情報の設定 | デフォルトゲートウェイの設定 | ipv6 route |

| デフォルトゲートウェイの表示 | show ipv6 route | |

| スタティックルート情報の設定 | ipv6 route | |

| スタティックルート情報の表示 | show ipv6 route | |

| ルート情報の表示 | show ipv6 route | |

| Neighbor キャッシュの設定 | 静的Neighbor キャッシュエントリーの設定 | ipv6 neighbors |

| Neighbor キャッシュテーブルの表示 | show ipv6 neighbors | |

| Neighbor キャッシュテーブルの消去 | clear ipv6 neighbors |

5 コマンド実行例

5.1 IPv6ネットワーク環境の設定 (固定設定)

本L2スイッチにIPv6アドレスを手動設定して、リモート端末からアクセスを行う環境を整備します。

- 本L2スイッチの保守は、デフォルトVLAN (VLAN #1) で行います。

- IPv6アドレスは、デフォルトVLAN (VLAN #1) に対して手動で設定します。

- VLAN #1 につながれたホストからの Web / TFTP アクセスを許可 します。

- デフォルトVLAN (VLAN #1) に対して 2001:db8:1::2/64 を設定します。

L2SW#configure terminal Enter configuration commands, one per line. End with CNTL/Z. L2SW(config)#interface vlan0.1 L2SW(config-if)#ipv6 enable ... (IPv6を有効にする) L2SW(config-if)#ip address 2001:db8:1::2/64 ... (IPv6アドレスを設定する)

- 設定したIPv6アドレス情報を確認します。

L2SW(config-if)#end L2SW#show ipv6 interface brief Interface IP-Address Status Protocol vlan0.1 2001:db8:1::2/64 up up fe80::2a0:deff:fe:2/64 - HTTPサーバー、TFTPサーバーに対してデフォルトVLAN (VLAN #1) からのアクセスを許可するように設定します。

設定後、リモートホストからWebアクセスをしてください。L2SW(config)#http-server interface vlan0.1 ... (HTTPサーバーのアクセス許可) L2SW(config)#tftp-server interface vlan0.1 ... (TFTPサーバーのアクセス許可)

5.2 IPv6ネットワーク環境の設定 (RAによる自動設定)

本L2スイッチにIPv6アドレスを自動設定して、リモート端末からアクセスを行う環境を整備します。

- 本L2スイッチの保守は、デフォルトVLAN (VLAN #1) で行います。

- IPv6アドレスは、デフォルトVLAN (VLAN #1) に対して RA にて自動で設定します。

- VLAN #1 につながれたホストからの Web / TFTP アクセスを許可 します。

- デフォルトVLAN (VLAN #1) に対して RA を設定します。

L2SW#configure terminal Enter configuration commands, one per line. End with CNTL/Z. L2SW(config)#interface vlan0.1 L2SW(config-if)#ipv6 enable ... (IPv6を有効にする) L2SW(config-if)#ip address autoconfig ... (RAを設定する)

- RA により取得したIPv6アドレス情報を確認します。

L2SW(config-if)#end L2SW#show ipv6 interface brief Interface IP-Address Status Protocol vlan0.1 2001:db8::2a0:deff:fe:2/64 up up fe80::2a0:deff:fe:2/64 - HTTPサーバー、TFTPサーバーに対してデフォルトVLAN (VLAN #1) からのアクセスを許可するように設定します。

設定後、リモートホストからWebアクセスをしてください。L2SW(config)#http-server interface vlan0.1 ... (HTTPサーバーのアクセス許可) L2SW(config)#tftp-server interface vlan0.1 ... (TFTPサーバーのアクセス許可)

6 注意事項

特になし

7 関連文書

リモートアクセス制御

1 機能概要

本L2スイッチは、ネットワークサービスを実現する以下のアプリケーションに対して、アクセス制限を行う機能を提供します。

- Telnetサーバー

- Http サーバー

- Tftp サーバー

- Snmpエージェント

2 用語の定義

特になし

3 機能詳細

ネットワークサービスに対するアクセス制限として、以下の3つを可能とします。

- 該当サービスをシステムに常駐させるかどうかの制御(起動・停止制御)

- 受付ポート番号の変更

- サービス起動中のアクセス先の限定

下表にネットワークサービスごとに対応する機能を示します。

ネットワークサービスに対するアクセス制御

| ネットワークサービス | 起動・停止制御 | 受付ポート番号の変更 | アクセス先の限定 |

|---|---|---|---|

| Telnet サーバー | ○ | ○ | ○ |

| Http サーバー | ○ | ○ | ○ |

| Tftp サーバー | × | × | ○ |

| Snmp エージェント | × | × | ○ |

- ファームウェア更新、running-config、startup-configの設定/取得で使用するTftpサーバー、ネットワーク監視のために使用するSnmpエージェントは、本L2スイッチの基本機能として必要であるため常に起動(常駐機能)させます。

- ネットワークサービスの起動は、 原則一つ とします。同一サービスを多重起動させることはできません。

サービス起動中に同一サービスに対して起動制御を行うと、再立ち上げします。このため、接続中のセッションは 切断 されます。

- ネットワークサービスに対してのアクセス先の限定は、 VLANインターフェース に対して行います。

- ネットワークサービスの初期設定は下表のようになっています。

ネットワークサービス 起動・停止状態 受付ポート番号 アクセス先の限定 Telnet サーバー 起動 23 デフォルトVLAN (VLAN #1) のみ許可 Http サーバー 起動 80 デフォルトVLAN (VLAN #1) のみ許可 Tftp サーバー 起動 69 全て拒否 Snmp エージェント 起動 161 デフォルトVLAN (VLAN #1) のみ許可

(SNMPv1およびSNMPv2cによる読み出し専用)

4 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| ネットワークサービス | 操作項目 | 操作コマンド |

|---|---|---|

| Telnetサーバー | 起動停止 | service telnet-server |

| 受付ポート番号変更 | service telnet-server (引数で指定) | |

| アクセス制御 | telnet-server interface | |

| 設定の表示 | show telnet-server | |

| Httpサーバー | 起動停止 | service http-server |

| 受付ポート番号変更 | service http-server (引数で指定) | |

| アクセス制御 | http-server interface | |

| 設定の表示 | show http-server | |

| Tftpサーバー | アクセス制御 | tftp-server interface |

| Snmpエージェント | アクセス制御 | snmp-server community |

5 コマンド実行例

5.1 Telnetサーバーに対するアクセス制御

Telnetサーバーに対するアクセス制限を実現します。

Telnetサーバーの受付ポートを1024に変更し、保守VLANである VLAN #1000 からのみアクセスを許可します。

L2SW(config)# service telnet-server 1024 ... (受付ポートを1024に変更し、Telnetサーバーを再起動する) L2SW(config)# no telnet-server interface vlan0.1 ... (VLAN #1 からのアクセスを禁止する) L2SW(config)# telnet-server interface vlan0.1000 ... (VLAN #1000 のみアクセスを許可する) L2SW(config)# end L2SW# show telnet-server ... (設定状況の確認) Service:Enable Port:1024

5.2 Httpサーバーに対するアクセス制限

Httpサーバーに対するアクセス制限を実現します。

Httpサーバーの受付ポートを8080に変更し、保守VLANである VLAN #1000 からのみアクセスを許可します。

L2SW(config)# service http-server 8080 ... (受付ポートを8080に変更し、Httpサーバーを再起動する) L2SW(config)# no http-server interface vlan0.1 ... (VLAN #1 からのアクセスを禁止する) L2SW(config)# http-server interface vlan0.1000 ... (VLAN #1000 のみアクセスを許可する) L2SW(config)# end L2SW# show http-server ... (設定状況の確認) Service:Enable Port:8080

5.3 Tftpサーバーに対するアクセス制限

Tftpサーバーに対するアクセス制限を実現します。

Tftpサーバーへのアクセスは、保守VLANである VLAN #1 (デフォルトVLAN) からのみ許可します。

L2SW(config)# tftp-server interface vlan0.1 ... (VLAN #1 のみアクセスを許可する)

5.4 Snmpエージェントに対するアクセス制限

SNMPv1によるネットワーク監視を以下の条件で実現します。

- 読み出し専用のコミュニティ名"public"を設定し、アクセス可能なVLANインターフェースをVLAN #1(vlan0.1)とします。

- トラップの送信先を"192.168.100.11"に設定し、トラップのコミュニティ名を"snmptrapname"とします。

L2SW(config)# snmp-server community public ro interface vlan0.1 ... 1 L2SW(config)# snmp-server host 192.168.100.11 traps version 1 snmptrapname ... 2

6 注意事項

特になし

7 関連文書

SNMP

1 機能概要

SNMP (Simple Network Management Protocol) の設定を行うことにより、SNMP管理ソフトウェアに対してネットワーク管理情報のモニタと変更を行うことができるようになります。

このとき本L2スイッチはSNMPエージェントとして動作します。

本L2スイッチはSNMPv1、SNMPv2c、SNMPv3による通信に対応しています。またMIB (Management information Base) として RFC1213 (MIB-II) に対応しています。

SNMPv1およびSNMPv2では、コミュニティと呼ばれるグループの名前を相手に通知し、同じコミュニティに属するホスト間でのみ通信します。このとき、読み出し専用 (read-only) と読み書き可能 (read-write) の2つのアクセスモードに対して別々にコミュニティ名を設定することができます。

このようにコミュニティ名はある種のパスワードとして機能しますが、その反面、コミュニティ名は必ず平文でネットワーク上を流れるという特性があり、セキュリティ面では脆弱と言えます。よりセキュアな通信が必要な場合はSNMPv3の利用を推奨します。

SNMPv3では通信内容の認証、および暗号化に対応しています。SNMPv3はコミュニティの概念を廃し、新たにUSM (User-based Security Model) とVACM (View-based Access Control Model) と呼ばれるセキュリティモデルを利用することで、より高度なセキュリティを確保しています。

本L2スイッチの状態を通知するSNMPメッセージをトラップと呼びます。本L2スイッチではSNMP標準トラップを送信します。SNMPv1では通知メッセージの形式として、相手の受信確認応答を要求しないtrapリクエストを指定しますが、SNMPv2c, SNMPv3ではtrapリクエストか相手に受信確認応答を要求するinformリクエストかを選択できます。

SNMPv1およびSNMPv2cで利用する読み出し専用と送信トラップ用のコミュニティ名は、本L2スイッチでは特にデフォルト値を決めていませんので、適切なコミュニティ名を設定してください。ただし、上述の通りコミュニティ名はネットワーク上を平文で流れますので、コミュニティ名にログインパスワードや管理パスワードを決して使用しないよう注意してください。

初期設定では、各SNMPバージョンにおいてアクセスが一切できない状態となっています。また、トラップの送信先ホストは設定されておらず、どこにもトラップを送信しません。

2 用語の定義

特になし

3 機能詳細

各SNMPバージョンの主な特徴とルーターの設定方針について以下に説明します。

具体的な設定例については後述する "5 コマンド実行例" をご覧ください。

3.1 SNMPv1

コミュニティ名によりSNMPマネージャとエージェント間の認証を行います。

管理する本L2スイッチをコミュニティというゾーンで分割して管理を行います。

MIBオブジェクトへのアクセス

snmp-server community コマンドで設定されたコミュニティ名でのアクセスを許可します。

IPアドレスが設定されているVLANインターフェースからアクセスすることができます。

SNMPトラップ

snmp-server host コマンドで設定されたホストへ本L2スイッチの状態を送信することが可能です。

snmp-server enable trap コマンドでどのようなトラップを送信するか設定します。

3.2 SNMPv2c

SNMPv1と同様に、コミュニティ名によりSNMPマネージャとエージェント間の認証を行います。

snmp-server community コマンドでSNMPv2cによりアクセスするときに使用するコミュニティ名を設定します。

また、本バージョンから新たにGetBulkリクエストやInformリクエストに対応します。

MIBオブジェクトをまとめて効率よく取得したり、本L2スイッチからの通知パケットに対する応答確認を行うことができます。

MIBオブジェクトへのアクセス

snmp-server community コマンドで設定されたコミュニティ名でのアクセスを許可します。

IPアドレスが設定されているVLANインターフェースからアクセスすることができます。

SNMPトラップ

snmp-server host コマンドで設定されたホストへ本L2スイッチの状態を送信することが可能です。

またコマンドの設定により送信メッセージの形式をトラップかInformリクエストかを選択することができます。

Informリクエストでは相手に受信確認応答を要求します。

3.3 SNMPv3

SNMPv3はSNMPv2までの全機能に加えてセキュリティ機能が強化されています。

ネットワーク上を流れるSNMPパケットを認証・暗号化することによって、SNMPv1、v2cでのコミュニティ名とSNMPマネージャのIPアドレスによるセキュリティ機能では実現できなかった盗聴、なりすまし、改竄、リプレイ攻撃などからSNMPパケットを守ることができます。

セキュリティ

SNMPv3では以下のセキュリティ機能を提供します。

- USM (User-based Security Model)

USMはメッセージレベルのセキュリティ確保を行うためのモデルで、共通鍵暗号に基づく認証と暗号化、メッセージストリーム改竄に対する防御を行います。

- セキュリティレベル

ユーザが所属するグループの設定のパラメータでセキュリティのレベルを指定することができます。

セキュリティレベルは認証・暗号化の組み合わせで以下のように分類できます。- noAuthNoPriv : 認証・暗号化を行わない

- AuthNoPriv : 認証のみ行う

- AuthPriv : 認証・暗号化を行う

- ユーザ認証

認証はデータの完全性 (改竄されていないこと) とデータの送信元の認証を行うための手続きでHMACを使用します。

認証鍵でハッシュを取ることによりメッセージが改竄されていないことと送信者がユーザ本人であることを確認できます。 ハッシュアルゴリズムとしてHMAC-MD5-96とHMAC-SHA-96をサポートします。

- 暗号化

SNMPv3では、管理情報の漏洩を防ぐ目的で、SNMPメッセージの暗号化を行います。

暗号方式はDES-CBCとAES128-CFBをサポートします。

snmp-server user コマンドで、ユーザ名と所属するグループ名、ユーザ認証方式、暗号化方式、パスワードを設定することができます。

グループ設定で指定したセキュリティレベルに応じて、必要な認証と暗号化の設定を行います。

- セキュリティレベル

- VACM (View-based Access Control Model)

VACMはSNMPメッセージのアクセス制御を行うモデルです。

- グループ

VACMでは、後述のアクセスポリシーをユーザ毎ではなくグループ毎に定義します。

snmp-server user コマンドのgroupオプションでユーザが所属するグループを設定します。ここで指定したグループ毎にアクセス可能なMIBビューを設定します。

- MIBビュー

SNMPv3では、グループ毎にアクセスできるMIBオブジェクトの集合を定義できます。このときMIBオブジェクトの集合をMIBビューと呼び、MIBビューは、オブジェクトIDのツリーを表すビューサブツリーを集約することで表現されます。

snmp-server view コマンドでMIBビューの設定を行います。ビューサブツリー毎にMIBビューに含めるか除外するかを選択できます。

- アクセスポリシー

VACMでは、グループ毎に読み込み、書き込みが許可されるMIBビューを設定します。

snmp-server group コマンドでグループ名、セキュリティレベル、MIBビューを設定します。

MIBビューは snmp-server view コマンドで設定されているMIBビューとなります。

- グループ

SNMPトラップ

snmp-server host コマンドで設定されたホストへ本L2スイッチの状態を送信することが可能です。

トラップを送信するには、あらかじめ snmp-server user コマンドでユーザを設定する必要があります。

またコマンドの設定により送信メッセージの形式をトラップかInformリクエストかを選択することができます。

Informリクエストでは相手に受信確認応答を要求します。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| SNMP通知メッセージの送信先ホストの設定 | snmp-server host |

| 送信する通知メッセージタイプの設定 | snmp-server enable trap |

| システムコンタクトの設定 | snmp-server contact |

| システムロケーションの設定 | snmp-server location |

| SNMPコミュニティの設定 | snmp-server community |

| SNMPビューの設定 | snmp-server view |

| SNMPグループの設定 | snmp-server group |

| SNMPユーザーの設定 | snmp-server user |

| SNMPコミュニティの情報の表示 | show snmp community |

| SNMPビューの設定内容の表示 | show snmp view |

| SNMPグループの設定内容の表示 | show snmp group |

| SNMPユーザーの設定内容の表示 | show snmp user |

5 コマンド実行例

5.1 SNMPv1 設定例

SNMPv1によるネットワーク監視を以下の条件で実現します。

- 読み出し専用のコミュニティ名"public"を設定し、アクセス可能なVLANインターフェースをVLAN #1(vlan0.1)とします。

- トラップの送信先を"192.168.100.11"に設定し、トラップのコミュニティ名を"snmptrapname"とします。

L2SW(config)# snmp-server community public ro interface vlan0.1 ... 1 L2SW(config)# snmp-server host 192.168.100.11 traps version 1 snmptrapname ... 2

5.2 SNMPv2c 設定例

SNMPv2cによるネットワーク監視を以下の条件で実現します。

- 読み書き可能なコミュニティ名を "private" とし、アクセス可能なVLANインターフェースをVLAN #1 とします。

- 通知メッセージの送信先を"192.168.100.12"とし、通知タイプをinformリクエスト形式、通知先のコミュニティ名を "snmpinformsname" とします。

L2SW(config)# snmp-server community private rw interface vlan0.1 ...1 L2SW(config)# snmp-server host 192.168.100.12 informs version 2c snmpinformsname ...2

5.3 SNMPv3 設定例

SNMPv3によるネットワーク監視を以下の条件で実現します。

- internetノード(1.3.6.1)以下を表すビューを "most" とします。

- mib-2ノード(1.3.6.1.2.1)以下を表すビューを "standard" とします。

- ユーザーグループ "admins" を作成し、"admins" グループに所属するユーザーに mostビュー へのフルアクセス権を与えます。

- ユーザーグループ "users" を作成し、"users" グループの所属するユーザーに standardビュー への読み出しアクセス権を与えます。

- "admins" グループに所属するユーザー "admin1" を作成します。

認証アルゴリズムに "HMAC-SHA-96" を採用し、パスワードを "passwd1234" とします。

暗号化アルゴリズムに "AES128-CFB" を採用し、暗号パスワードを "passwd1234" とします。 - "users" グループに所属するユーザー "user1" を作成します。

認証アルゴリズムに "HMAC-SHA-96" を採用し、パスワードを "passwd5678" とします。 - トラップ形式(応答確認なし)の通知メッセージを 192.168.10.3 に通知させます。

- Informリクエスト形式の通知メッセージを 192.168.20.3 に通知させます。

L2SW(config)# snmp-server view most 1.3.6.1 include ... 1 L2SW(config)# snmp-server view standard 1.3.6.1.2.1 include ... 2 L2SW(config)# snmp-server group admins priv read most write most ... 3 L2SW(config)# snmp-server group users auth read standard ... 4 L2SW(config)# snmp-server user admin1 admins auth sha passwd1234 priv aes passwd1234 ... 5 L2SW(config)# snmp-server user user1 users auth sha passwd5678 ... 6 L2SW(config)# snmp-server host 192.168.10.13 traps version 3 priv admin1 ... 7 L2SW(config)# snmp-server host 192.168.20.13 informs version 3 priv admin1 ... 8

6 注意事項

- ご使用のSNMPマネージャが対応するSNMPバージョンを事前にご確認ください。使用するSNMPバージョンに合わせて本L2スイッチの設定を行う必要があります。

- SNMPv3に関連する以下の機能には対応していません。

- プロキシ機能

- snmpV2サブツリー (1.3.6.1.6) 以降のMIBオブジェクトへのアクセス。また、SNMP経由によるSNMPv3関連の設定変更はサポートしていません。

- 以下のコマンドは、古いバージョン(Rev.2.01.04より前)に戻すとコマンド設定に失敗します。結果として、SNMPでMIB変数の取得設定ができなくなります。

- snmp-server community COMMUNITY RO_RW [interface IFNAME]

7 関連文書

- SWP1 Series Technical Data (Basic Functions)

- LAN/SFPポート制御

インターフェース基本設定

1 機能概要

本L2スイッチのインターフェース基本機能について説明します。

2 用語の定義

特になし

3 機能詳細

3.1 インターフェースの種類

本L2スイッチでは、下表の5種類のインターフェースを扱います。

インターフェース一覧

| インターフェースの種類 | インターフェースID | 説明 |

|---|---|---|

| LANポート | ge | 本L2スイッチの物理ポート。 固定のLANポートと取り外し可能なSFPポートの2種類があります。 本インターフェースは、 ge に続けて筐体に印刷されているポート番号で表現します。 LANポート#1の指定: ge1 |

| SFPポート | ||

| VLANインターフェース | vlan | ユーザーが定義したVLAN。 本インターフェースは、 vlan に続けて "ブリッジID(0固定)" + "." + "VLAN ID" で表現します。 VLAN1の指定: vlan0.1 |

| スタティック論理インターフェース | sa | ユーザーが定義したリンクアグリゲーション。 複数のLAN/SFPポートを束ねて1つのインターフェースとして使用することができます。 本インターフェースは、 sa または po に続けて "論理リンクID" で表現します。 論理リンクID #1のLACP論理インターフェースの指定:po1 |

| LACP論理インターフェース | po |

3.2 インターフェース制御

本L2スイッチでは、インターフェースに対して下表の制御を行うことができます。

インターフェース制御項目

| 制御項目 | コマンド | 説明 |

|---|---|---|

| 説明文の設定 | description | インターフェースに対して説明文を設定します。 |

| 有効化 / 無効化 | shutdown | インターフェースを有効化 / 無効化します。 |

| 通信速度/通信モード | speed-duplex | インターフェースの通信速度と通信モードを設定します。(以下から選択します。)

|

| MRU | mru | インターフェースで受信可能な最大フレームサイズを 64~ 10,240 Byte の範囲で設定します。 |

| クロス/ストレート自動判別 (Auto MDI/MDI-X機能) | mdix | 接続先のポートタイプ(MDI or MDI-X)を自動判別し、ケーブルの種別(クロス or ストレート)に依存することなく相互接続できるようにする機能です。 |

| 速度ダウンシフト | - | 1000BASE-Tで使用できないLANケーブルが接続された時に、自動で速度を落としてリンクを試みる機能です。 本機能は、LANポートに対して常に有効となっています。(無効にすることはできません) |

| EEE | power | Ethernet向け省電力技術 (EEE: Energy Efficient Ethernet) を使用するかどうかを設定します。 IEEE 802.3az として標準化されています。 |

インターフェースに対するコマンド制御は、下表のようになっています。

インターフェース制御 対応表

| インターフェース名 | 説明文の設定 | 有効化 / 無効化 | 通信速度/通信モード | MRU | クロス/ストレート自動判別 | EEE |

|---|---|---|---|---|---|---|

| LANポート | ○ | ○ | ○ | ○ | ○ | ○ |

| SFPポート | ○ | ○ | ○(*1) | ○ | × | × |

| VLANインターフェース | ○ | × | × | × | × | × |

| スタティック論理インターフェース | ○ | ○ | × | × | × | × |

| LACP論理インターフェース | ○ | ○ | × | × | × | × |

*1 : SFPポートに対する通信速度/通信モードの設定は、 オートネゴシエーション か 1000Mbps / 全二重 のどちらかになります。

3.3 LAN/SFPポートの初期状態

本L2スイッチのLAN/SFPは、初期状態でL2スイッチとして機能させるために、以下のようになっています。

- 全てのLAN/SFPポートは、デフォルトブリッジ(ブリッジID #0)に所属しています。

本L2スイッチでは、ブリッジIDを変更することはできません。

- LAN/SFPポートの初期状態は、初回起動時のプリセットで決まります。 (保守・運用機能:プリセット設定一覧 を参照のこと)

3.4 ポートミラーリング

本L2スイッチは、任意のLAN/SFPポートのトラフィックを、指定したポートにコピーするポートミラーリング機能を提供します。

コピーされたパケットを採取することで通信状況の解析を行うことができます。

本L2スイッチでは、ミラーポートの設定を1つすることができ、ミラーポートに対してそれ以外のすべてのLAN/SFPポートをモニターポートとして、割り付けることが可能です。

また、モニターポートに対しては、監視方向(送受信・送信のみ・受信のみ)を選択することが可能です。

ポートミラーリングの設定は、mirrorコマンドで行うことができます。

初期設定では、ミラーポートの設定は 無効 となっています。

3.5 フレームカウンター

本L2スイッチは、LAN/SFPポートごとに送受信したフレーム数をカウントしています。(これをフレームカウンターといいます)

フレームカウンターの参照は、show frame counterコマンドで行います。

下表にフレームカウンタの表示項目とその最大値を示します。

受信フレームカウンターの表示項目

| 表示項目 | 説明 | 最大値 |

|---|---|---|

| Octets | 受信オクテット数 | 18,446,744,073,709,551,615 |

| Packets (*1) | 受信パケット数 | 34,359,738,360 |

| Broadcast packets (*2) | ブロードキャストパケット受信数 | 4,294,967,295 |

| Multicast packets (*2) | マルチキャストパケット受信数 | 4,294,967,295 |

| Unicast packets (*2) | ユニキャストパケット受信数 | 4,294,967,295 |

| Undersize packets (*2) | アンダーサイズパケット受信数 (64オクテット未満のパケット) | 4,294,967,295 |

| Oversize packets (*2) | オーバーサイズパケット受信数 (1,523オクテット以上のパケット (*3)) | 4,294,967,295 |

| Fragments (*2) | フラグメントパケット受信数 (64オクテット未満でCRCが異常であるパケット) | 4,294,967,295 |

| Jabbers (*2) | ジャバーパケット受信数 (1,523オクテット以上でCRCが異常であるパケット (*3)) | 4,294,967,295 |

| FCS errors (*2) | FCSエラーパケット受信数 | 4,294,967,295 |

| RX errors | 受信エラー数 | 4,294,967,295 |

(*1) : Packetsは (*2) のパケットを合計した値になります。

(*3) : LAN/SFPポートに設定した MRU に依存し、変動します。

送信フレームカウンターの表示項目

| 表示項目 | 説明 | 最大値 |

|---|---|---|

| Octets | 送信オクテット数 | 18,446,744,073,709,551,615 |

| Packets (*1) | 送信パケット数 | 12,884,901,885 |

| Broadcast packets (*2) | ブロードキャストパケット送信数 | 4,294,967,295 |

| Multicast packets (*2) | マルチキャストパケット送信数 | 4,294,967,295 |

| Unicast packets (*2) | ユニキャストパケット受信数 | 4,294,967,295 |

| TX errors | 送信エラー数 | 4,294,967,295 |

| Collisions | コリジョン発生回数 | 4,294,967,295 |

(*1) : Packetsは (*2) のパケットを合計した値になります。

送受信フレームカウンターの表示項目

| 表示項目 | 説明 | 最大値 |

|---|---|---|

| 64 octet packets | 64オクテット長のパケット送受信数 | 4,294,967,295 |

| 65 ~ 127 octet packets | 65~127オクテット長のパケット送受信数 | 4,294,967,295 |

| 128 ~ 255 octet packets | 128~255オクテット長のパケット送受信数 | 4,294,967,295 |

| 256 ~ 511 octet packets | 256~511オクテット長のパケット送受信数 | 4,294,967,295 |

| 512 ~ 1,023 octet packets | 512~1,023オクテット長のパケット送受信数 | 4,294,967,295 |

| 1,024 ~ MAX octet packets | 1,024~最大オクテット長 (*1) のパケット送受信数 | 4,294,967,295 |

(*1) : LAN/SFPポートに設定した MRU に依存し、変動します。

フレームカウンターは、clear countersコマンドで消去することもできます。

また、LAN/SFPポートの状態を表示する show interface コマンドを実行すると、送受信フレーム数の情報が表示されますが、

本情報は、フレームカウンターの情報をもとに表示しています。

以下に、show interface コマンドで表示する送受信フレーム数とフレームカウンターの対応について示します。

show interface コマンドで表示する送受信フレーム数とフレームカウンターの対応

| 表示項目 | 参照するフレームカウンタ情報 | |

|---|---|---|

| input | packets | 受信フレームカウンター の Packets |

| bytes | 受信フレームカウンター の Octets | |

| multicast packets | 受信フレームカウンター の Multicast packets | |

| output | packets | 送信フレームカウンター の Packets |

| bytes | 送信フレームカウンター の Octets | |

| multicast packets | 送信フレームカウンター の Multicast packets | |

| broadcast packets | 送信フレームカウンター の Broadcast packets | |

4 関連コマンド

関連コマンドについて、以下に示します。

詳細は、コマンドリファレンスを参照願います。

インターフェース基本機能 関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| 説明文の設定 | description |

| シャットダウン | shutdown |

| 通信速度・通信モードの設定 | speed-duplex |

| MRU設定 | mru |

| クロス/ストレート自動判別設定 | mdix auto |

| EEE設定 | power efficient-ethernet auto |

| EEE対応可否を表示する | show eee capabilities |

| EEEステータス情報を表示する | show eee status |

| ポートミラーリングの設定 | mirror |

| ミラーリングポートの状態表示 | show mirror |

| インターフェースの状態表示 | show interface |

| LAN/SFP ポートのVLAN情報の表示 | show interface switchport info |

| フレームカウンター表示 | show frame-counter |

| フレームカウンターのクリア | clear counters |

| SFPの状態表示 | show ddm status |

5 コマンド実行例

5.1 LANポートに対する基本設定

LANポートに対する基本的な設定例を以下に示します。

詳細な設定方法については、コマンドリファレンスを参照してください。

- LANポート#1 (ge1) に説明文を設定します。

L2SW(config)# interface ge1 L2SW(config-if)# description Connected to rtx1200-router

- LANポート#1 (ge1) を無効化します。

L2SW(config)# interface ge1 L2SW(config-if)# shutdown

- LANポート#1 (ge1) を有効化します。

L2SW(config)# interface ge1 L2SW(config-if)# no shutdown

- LANポート#1 (ge1)の通信速度/通信モードを 100Mbps/Full に設定します。

L2SW(config)# interface ge1 L2SW(config-if)# speed-duplex 100-full

5.2 ミラーリング設定

LANポート#1 で LANポート#4 の送受信フレーム、 LANポート#5 の送信フレームを監視できるようにします。

ポートの役割としては、以下のようになります。

- ミラーポート: LANポート#1 (ge1)

- モニターポート: LANポート#4 (ge4) 、LANポート#5 (ge5)

- ミラーポートであるLANポート#1 (ge1) に対して、モニターポートの設定を行います。

L2SW(config)# interface ge1 L2SW(config-if)# mirror interface ge4 direction both ... (送受信フレームの監視) L2SW(config-if)# mirror interface ge5 direction transmit ... (送信フレームの監視)

- ミラーリング設定を確認します。

L2SW# show mirror Mirror Test Port Name: ge1 ... (ge1 - ge4 の設定) Mirror option: Enabled Mirror direction: both Monitored Port Name: ge4 Mirror Test Port Name: ge1 ... (ge1 - ge5 の設定) Mirror option: Enabled Mirror direction: transmit Monitored Port Name: ge5

5.3 LAN/SFPポートの情報表示

- LANポート#1 (ge1) の状態を確認します。

L2SW# show interface ge1 Interface ge1 Link is UP Hardware is Ethernet HW addr: 00a0.deae.b89f Description: Connected to router ifIndex 1, MRU 1522 Speed-Duplex: auto(configured), 1000-full(current) Auto MDI/MDIX: on Interface counter: input packets : 320 bytes : 25875 multicast packets: 301 output packets : 628 bytes : 129895 multicast packets: 628 broadcast packets: 0

6 注意事項

特になし

7 関連文書

特になし

リンクアグリゲーション

1 機能概要

リンクアグリゲーションは、ネットワーク機器間を接続する複数のLAN/SFPポートを束ねて、一つの論理インターフェースとして扱う機能です。

リンクアグリゲーションは、複数の通信が発生する場合に有効な技術です。束ねた回線内でロードバランス機能を利用することで通信を分散させることができます。

また、リンクアグリゲーションで束ねた1つのLAN/SFPポートで障害が発生し、通信不可になった場合でも残りのポートで通信を継続します。

リンクアグリゲーション機能概要

本L2スイッチで提供するリンクアグリゲーションについて以下に示します。

リンクアグリゲーション提供機能

| 提供機能 | 内容 |

|---|---|

| スタティックリンクアグリゲーション | 束ねるLAN/SFPポートを手動で設定するリンクアグリゲーション。 LAN/SFPポートがリンクアップしたタイミングで論理インターフェースとして動き始めます。 |

| LACPリンクアグリゲーション | LAN/SFPポートを束ねるのに LACP を利用するリンクアグリゲーション。 接続機器間でLACPによるネゴシエーションが成功すると、論理インターフェースとして動き始めます。 |

2 用語の定義

- LACP

Link Aggregation Control Protocol の略。IEEE802.3ad で標準化されている技術。

EtherChannel とも言われることがある。

- ロードバランス

論理インターフェースに所属している LAN/SFPポート 間で転送フレームを分散する機能。

分散するためのルールとしてフレーム内の L2/L3/L4 情報を使用する。

3 機能詳細

3.1 スタティック/LACP リンクアグリゲーション 共通仕様

本L2スイッチのスタティック/LACP リンクアグリゲーションの共通仕様について、以下に示します。

- 本L2スイッチのリンクアグリゲーションは、スタティック/LACPの両方を合わせて、 127インターフェース 定義することができます。

- 収容するLAN/SFPポートは、以下の設定が同じである必要があります。

(MRU の設定が違うポートを収容することはできますが、同じ設定にして収容することを推奨します。)

- 通信速度 / 通信モード

オートネゴシエーションに設定されている場合、収容ポート内で最初にネゴシエーションした結果と同じポートのみ収容します。

- ポートのモード (アクセス / トランク(ネイティブVLAN設定含む))

- 所属しているVLAN

- 通信速度 / 通信モード

- LAN/SFPポートを論理インターフェースに所属させると、以下の動作を行います。

- リンクアップしているLAN/SFPポートは、 リンクダウン します。

安全に論理インターフェースをシステムに組み込むため、論理インターフェースの初期値は シャットダウン 状態となっています。

- MSTP設定は破棄されデフォルト設定に戻ります。

LAN/SFPポートを論理リンクから脱退させた場合も、該当ポートのMSTP設定はデフォルト設定に戻ります。

- リンクアップしているLAN/SFPポートは、 リンクダウン します。

- 論理インターフェースに対して、以下の操作を行うことができます。

- 説明文の追加 (description コマンド)

- インターフェースの有効化/無効化 (shutdown コマンド)

- 動作中の論理インターフェースに対して、新たにLAN/SFPポートを所属させることはできません。

LAN/SFPポートを所属させる場合は、必ず論理インターフェースを シャットダウン してから行うようにしてください。

- 動作中の論理インターフェースから、所属しているLAN/SFPポートを脱退させることはできません。

所属しているLAN/SFPポートを脱退させる場合も、必ず論理インターフェースを シャットダウン してから行うようにしてください。

論理インターフェースから脱退させたLAN/SFPポートは、 シャットダウン 状態となります。必要に応じて、 有効化(no shutdown) してください。

- 論理インターフェースにはロードバランスの設定ができます。そのためのルールを以下の中から設定できます。

論理インターフェースを定義した際の初期値は、 宛先IPアドレス となっています。

- 宛先MACアドレス

- 送信元MACアドレス

- 宛先/送信元MACアドレス

- 宛先IPアドレス

- 送信元IPアドレス

- 宛先/送信元IPアドレス

- 宛先ポート番号

- 送信元ポート番号

- 宛先/送信元ポート番号

3.2 スタティック リンクアグリゲーション

スタティック リンクアグリゲーションの動作仕様について、以下に示します。

- スタティック論理インターフェースのインターフェース番号は、 1 ~ 12 の範囲で付与することができます。

- LAN/SFPポートをスタティック論理リンクインターフェースに所属させるには、static-channel-groupコマンドで行います。

1つのスタティック論理インターフェースに対して 最大8つのLAN/SFPポート を所属させることができます。

- スタティック論理インターフェースが存在しないインターフェース番号に対してLAN/SFPポートを所属させると、新たに論理インターフェースが生成されます。

- スタティック論理インターフェースからLAN/SFPポートを脱退させた結果、所属するポートが無くなった場合、該当論理インターフェースが削除されます。

- スタティック論理インターフェースの状態表示は、"show static-channel-group"コマンドで行います。

3.3 LACP リンクアグリゲーション

LACP リンクアグリゲーションの動作仕様について、以下に示します。

スタティックリンクアグリゲーションとの共通仕様については、 3.1 スタティック/LACPリンクアグリゲーション 共通仕様 を参照願います。

- LACP論理インターフェースのインターフェース番号は、 1 ~ 127 の範囲で付与することができます。

- LAN/SFPポートをLACP論理リンクインターフェースに所属させるには、channel-groupコマンドで行います。

1つのLACP論理インターフェースに対して 最大12のLAN/SFPポート を所属させることができます。

- LAN/SFPを所属させる際、以下の 動作モード を指定します。(アクティブモードの指定を推奨します)

- アクティブモード

LACPフレームを自発的に送信し、対向機器のポートとネゴシエーションを開始します。

- パッシブモード

LACPフレームを自発的に送信しないで、対向機器からのフレームを受信した場合に送信します。

- アクティブモード

- LACP論理インターフェースが存在しないインターフェース番号に対してLAN/SFPポートを所属させると、新たに論理インターフェースが生成されます。

- LACP論理インターフェースからLAN/SFPポートを脱退させた結果、所属するポートが無くなった場合、該当論理インターフェースが削除されます。

- LAN/SFPを所属させる際、以下の 動作モード を指定します。(アクティブモードの指定を推奨します)

- LACPに束ねる LAN/SFP ポートが 8 ポート以上ある場合、8ポートまでは LACP として束ねますが、 8ポートを越えた分については障害発生に備えて待機ポートとなります。

束ねる LAN/SFP ポートは、以下の優先順位に従って決定します。

- LACP ポートプライオリティ値が小さいものを優先します

- LACP ポートプライオリティ値が同じ場合、インターフェース番号が小さいものを優先します

- LACP論理インターフェースの動作に影響を与えるパラメータについて、以下に示します。

- LACP タイムアウト

LACP タイムアウトは、対向機器からのLACP フレームを受信できなかった場合にダウンしたと判断するための時間です。

lacp timeout コマンドで、 Long (90秒) または Short (3秒) のどちらかを指定します。

LACP タイムアウト値は、LACP フレームに格納されて対向機器に送信されます。

フレームを受信した対向機器は、格納されたLACPタイムアウトの 1/3の間隔 でLACPフレームを送信するようになります。

なお、論理インターフェース生成時の初期値は、 Long (90秒) となります。

- LACP システム優先度

LACP システム優先度は、対向機器との間で 論理インターフェースの制御をどちらの機器で行うのか を決める際に使用します。

対向機器との間で交換される システム 優先度 と MACアドレス を組み合わせた値(これを システムID と言います)で、優先度の高い機器が選択されます。

選択された機器では、論理インターフェースに所属するどのLAN/SFPポートを有効(Active)にするのかを決定します。

LACP システム優先度は、lacp system-priorityコマンドで 1 ~ 65,535 の範囲で指定することができます。(小さいほど優先度が高い)

なお、論理インターフェース生成時の初期値は、32,768 (0x8000) が設定されます。

- LACP ポート優先度

LACP ポート優先度は、 論理インターフェースに所属する LAN/SFPポート のアクティブ/スタンバイの制御 に使用します。

論理インターフェースに所属するLAN/SFPポートが最大数 (8ポート) より多い場合に LACP ポート優先度 と ポート番号 の組み合わせた値(これを ポートID と言います)に基づいてポートの状態を制御します。

LACP ポート優先度 と ポート番号 の組み合わせた値(これを ポートID と言います)に基づいてポートの状態を制御します。

LACP ポート優先度は、lacp port-priorityコマンドで 1 ~ 65,535 の範囲で指定することができます。(小さいほど優先度が高い)

なお、論理インターフェース生成時の初期値は、 32,768 (0x8000) が設定されます。

- LACP タイムアウト

- LACP論理インターフェースの状態表示は、"show etherchannel"コマンドで行います。

4 関連コマンド

関連コマンドについて、以下に示します。

コマンドの詳細は、コマンドリファレンスを参照願います。

関連コマンド一覧

| 操作項目 | 操作コマンド |

|---|---|

| スタティック論理インターフェースの設定 | static-channel-group |

| スタティック論理インターフェースの状態表示 | show static-channel-group |

| LACP論理インターフェースの設定 | channel-group |

| LACP システム優先度の設定 | lacp system-priority |

| LACP システム優先度の表示 | show lacp sys-id |

| LACP ポート優先度の設定 | lacp port-priority |

| LACP タイムアウトの設定 | lacp timeout |

| LACP パケットカウンタのクリア | clear lacp |

| LACP パケットカウンタの表示 | show lacp-counter |

| LACP論理インターフェースの状態表示 | show etherchannel |

| LACP論理インターフェースのプロトコル状態表示 | show etherchannel status |

| ロードバランス機能のルールの設定 | port-channel load-balance |

5 コマンド実行例

5.1 スタティック論理インターフェースの設定

L2スイッチ間の通信のために、LANポート4本を使用したリンクアグリゲーションを設定します。

スタティック論理インターフェースの設定例

- リンクアグリゲーションはスタティック設定とします。

論理インターフェース番号は、スイッチA: #2 、 スイッチB: #5 とします。

- 論理インターフェースに所属するLANポートはすべてアクセスポートとし、VLAN #1000 に所属します。

- [スイッチA] VLAN #1000 を定義し、LANポート(#15, #17, #19, #21, #23)を所属させます。

あわせて、LANポート(#17, #19, #21, #23)を論理インターフェース #2 に所属させます。

L2SW(config)# vlan database ... (VLAN-ID #1000 の定義) L2SW(config-vlan)# vlan 1000 L2SW(config-vlan)# exit L2SW(config)# interface ge15 ... (LANポート #15 の設定) L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# interface ge17 ... (LANポート #17 の設定) L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# static-channel-group 2 ... (論理インターフェース #2 に所属させる) L2SW(config-if)# interface ge19 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 2 L2SW(config-if)# interface ge21 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 2 L2SW(config-if)# interface ge23 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 2

- [スイッチA] 論理インターフェース #2 の設定状態を確認します。

L2SW# show static-channel-group % Static Aggregator: sa2 % Member: ge17 ge19 ge21 ge23

- [スイッチB] VLAN #1000 を定義し、LANポート(#07, #09, #11, #13, #15)を所属させます。

あわせて、LANポート(#09, #11, #13, #15)を論理インターフェース #5 に所属させます。

L2SW(config)# vlan database L2SW(config-vlan)# vlan 1000 L2SW(config-vlan)# exit L2SW(config)# interface ge7 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# interface ge9 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 5 L2SW(config-if)# interface ge11 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 5 L2SW(config-if)# interface ge13 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 5 L2SW(config-if)# interface ge15 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# static-channel-group 5

- [スイッチB] 論理インターフェース #5 の設定状態を確認します。

L2SW# show static-channel-group % Static Aggregator: sa5 % Member: ge9 ge11 ge13 ge15

- [スイッチA] 論理インターフェースを有効化します。

L2SW(config)# interface sa2 ... (論理インターフェース #2 の設定) L2SW(config-if)# no shutdown ... (論理インターフェースの有効化)

- [スイッチB] 論理インターフェースを有効化します。

L2SW(config)# interface sa5 ... (論理インターフェース #5 の設定) L2SW(config-if)# no shutdown ... (論理インターフェースの有効化)

- [スイッチA] 論理インターフェースの状態を確認します。

L2SW# show interface sa2 Interface sa2 Link is UP ... (有効化されていること) Hardware is AGGREGATE HW addr: (not set) ifIndex 66, MRU 1522 Interface counter: input packets : 1020 bytes : 102432 multicast packets: 1020 output packets : 15 bytes : 1845 multicast packets: 15 broadcast packets: 0 - [スイッチB] 論理インターフェースの状態を確認します。

L2SW# show interface sa5 Interface sa5 Link is UP Hardware is AGGREGATE HW addr: (not set) ifIndex 69, MRU 1522 Interface counter: input packets : 24 bytes : 2952 multicast packets: 24 output packets : 2109 bytes : 211698 multicast packets: 2109 broadcast packets: 0

5.2 LACP 論理インターフェースの設定

L2スイッチ間の通信のために、LANポート4本を使用したリンクアグリゲーションを設定します。

LACP論理インターフェースの設定例

- リンクアグリゲーションには LACP を使用します。

論理インターフェース番号は、スイッチA: #10 、 スイッチB: #20 とします。

スイッチAの論理インターフェースを アクティブ状態 に、スイッチBの論理インターフェースを パッシブ状態 にします。

- 論理インターフェースに所属するLANポートはすべてアクセスポートとし、VLAN #1000 に所属します。

- ロードバランスは、宛先/送信元IPアドレスを設定します。

- [スイッチA] VLAN #1000 を定義し、LANポート(#15, #17, #19, #21, #23)を所属させます。

あわせて、LANポート(#17, #19, #21, #23)を アクティブ状態 で 論理インターフェース #10 に所属させます。

この時点で論理インターフェースは、 シャットダウン 状態となっています。

L2SW(config)# vlan database L2SW(config-vlan)# vlan 1000 ... (VLAN #1000 の定義) L2SW(config-vlan)# exit L2SW(config)# interface ge15 L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# interface ge17 L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# channel-group 10 mode active ... (論理インターフェース #10 に アクティブ状態 で所属させる) L2SW(config-if)# interface ge19 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 10 mode active L2SW(config-if)# interface ge21 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 10 mode active L2SW(config-if)# interface ge23 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 10 mode active

- [スイッチA] 論理インターフェース #10 の設定状態を確認します。

L2SW# show etherchannel % Lacp Aggregator: po10 % Member: ge17 ge19 ge21 ge23 L2SW# show lacp sys-id ... (LACP システムID の確認: デフォルト値の設定(0x8000)になっている) % System 8000,00-a0-de-ae-b9-1f L2SW# show interface po10 Interface po10 Link is DOWN ... (リンクダウン状態になっている) Hardware is AGGREGATE HW addr: (not set) ifIndex 138, MRU 1522 Interface counter: input packets : 0 bytes : 0 multicast packets: 0 output packets : 0 bytes : 0 multicast packets: 0 broadcast packets: 0 - [スイッチA] VLAN #1000 を定義し、LANポート(#07, #09, #11, #13, #15)を所属させます。

あわせて、LANポート(#09, #11, #13, #15)を パッシブ状態 で 論理インターフェース #20 に所属させます。

この時点で論理インターフェースは、 シャットダウン 状態となっています。

L2SW(config)# vlan database L2SW(config-vlan)# vlan 1000 ... (VLAN #1000 の定義) L2SW(config-vlan)# exit L2SW(config)# interface ge7 L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# interface ge9 L2SW(config-if)# switchport access vlan 1000 ... (アクセスポートに設定し、VLAN #1000 に所属させる) L2SW(config-if)# channel-group 20 mode passive ... (論理インターフェース #20 に パッシブ状態 で所属させる) L2SW(config-if)# interface ge11 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 20 mode passive L2SW(config-if)# interface ge13 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 20 mode passive L2SW(config-if)# interface ge15 L2SW(config-if)# switchport access vlan 1000 L2SW(config-if)# channel-group 20 mode passive

- [スイッチB] 論理インターフェース #20 の設定状態を確認します。

L2SW# show etherchannel % Lacp Aggregator: po20 % Member: ge9 ge11 ge13 ge15 L2SW# show lacp sys-id ... (LACP システムID の確認: デフォルト値の設定(0x8000)になっている) % System 8000,00-a0-de-ae-b8-7e L2SW# show interface po20 Interface po20 Link is DOWN ... (リンクダウン状態) Hardware is AGGREGATE HW addr: (not set) ifIndex 148, MRU 1522 Interface counter: input packets : 0 bytes : 0 multicast packets: 0 output packets : 0 bytes : 0 multicast packets: 0 broadcast packets: 0 - [スイッチA] 論理インターフェース #10 のロードバランスを宛先/送信元IPアドレスに設定し、有効化します。

L2SW(config)# interface po10 ... (論理インターフェース #10 の設定) L2SW(config-if)# port-channel load-labance src-dst-ip ... (論理インターフェースにロードバランスを設定) L2SW(config-if)# no shutdown ... (論理インターフェースの有効化)

- [スイッチB] 論理インターフェース #20 のロードバランスを宛先/送信元IPアドレスに設定し、有効化します。

L2SW(config)# interface po20 ... (論理インターフェース #20 の設定) L2SW(config-if)# port-channel load-labance src-dst-ip ... (論理インターフェースにロードバランスを設定) L2SW(config-if)# no shutdown ... (論理インターフェースの有効化)

- [スイッチA] 論理インターフェースの状態を確認します。

リンクアップし、フレームの送受信が開始されていることを確認します。

L2SW# show interface po10 Interface po10 Link is UP Hardware is AGGREGATE HW addr: (not set) ifIndex 138, MRU 1522 Interface counter: input packets : 560 bytes : 58239 multicast packets: 560 output packets : 98 bytes : 12474 multicast packets: 98 broadcast packets: 0 L2SW# L2SW# show lacp-counter % Traffic statistics Port LACPDUs Marker Pckt err Sent Recv Sent Recv Sent Recv % Aggregator po10 1000000 ge17 50 47 0 0 0 0 ge19 49 46 0 0 0 0 ge21 49 46 0 0 0 0 ge23 49 46 0 0 0 0 - [スイッチB] 論理インターフェースの状態を確認します。

リンクアップし、フレームの送受信が開始されていることを確認します。

L2SW# show interface po20 Interface po20 Link is UP Hardware is AGGREGATE HW addr: (not set) ifIndex 148, MRU 1522 Interface counter: input packets : 78 bytes : 9914 multicast packets: 78 output packets : 438 bytes : 45604 multicast packets: 438 broadcast packets: 0 L2SW# L2SW# show lacp-counter % Traffic statistics Port LACPDUs Marker Pckt err Sent Recv Sent Recv Sent Recv % Aggregator po20 1000000 ge9 55 57 0 0 0 0 ge11 54 56 0 0 0 0 ge13 54 56 0 0 0 0 ge15 54 56 0 0 0 0

6 注意事項

プライベートVLANに属しているポートは、ホストポートに限り、リンクアグリゲーション論理インターフェースとして束ねることができません。

7 関連文書

FDB

1 機能概要

フォワーディングデータベース(以降、FDB)は、 宛先MACアドレスと送出ポートとVLANの組み合わせを管理するもので、本L2スイッチは、受信フレームの転送先ポートを決定する際に使用します。

宛先MACアドレスにより特定のLAN/SFPポートに転送することで、ユニキャストフレームによる無駄なトラフィックを抑止することができます。

本L2スイッチは、FDBに対して以下の機能を提供します。

- 学習機能の有効/無効制御

- 学習したFDBエントリの保持時間の調整

- 学習したFDBエントリのクリア

- FDBエントリの手動登録(スタティックエントリ)

2 用語の定義

- FDB

Forwarding Data Base の略。

宛先MACアドレスと送出ポートと VLAN の組み合わせを管理するデータベースのこと。

- FDBエントリー

FDBに登録するデータのこと。複数の要素で構成される。

3 機能詳細

3.1 FDBエントリー

本L2スイッチは、FDBに対して下表に示す内容を一つのエントリーとして登録します。

FDBエントリー

| 管理要素 | 説明 |

|---|---|

| VLAN ID | デバイスの所属するVLAN ID。1~4096の値となります。 |

| MACアドレス | デバイスのMACアドレス。 |

| ポート番号 | デバイスが存在するインターフェース*。 (*:LAN/SFPポート or スタティック/LACP論理インターフェース) |

| アクション | デバイス宛てフレームの処理方法。 処理方法には、破棄(discard)と転送(forward)があります。 |

| 登録種別 | エントリの登録種別。以下の種別があります。

|

本L2スイッチは、自動学習/手動登録合わせて 最大16,384個のアドレス を登録できます。

すべての受信フレームをMACアドレス学習の対象とし、送信元MACアドレスを学習してFDBに登録します。

登録したMACアドレス情報は、エージングタイムアウトまで保持します。

MACアドレスの学習はVLAN単位に行い、FDB は MACアドレス と VLAN のペアで管理します。

異なるVLANであれば、同一のMACアドレス情報も学習します。

3.2 MACアドレスの自動学習

MACアドレスの自動学習とは、受信フレームの送信元MACアドレスと受信ポートの情報に基づいてFDBエントリーを動的に作成し、登録していくことを指します。

この自動学習により登録されたエントリーを ダイナミックエントリー といいます。

個々のダイナミックエントリーに対して、タイマー(エージングタイム)による監視が行われます。

一定時間フレーム受信がなかったMACアドレスに対するエントリーは、FDBから削除されます。

これにより、電源断、移動などで無効になったデバイスのエントリーが、FDBに残らないようになっています。

なお、時間内に再度受信があった場合は、監視タイマーがリセットされます。

以下に自動学習の制御仕様について示します。

- MACアドレスの自動学習は、mac-address-table acquireコマンドを使用して、有効/無効の制御が可能です。

初期状態では、有効となっています。

- 自動学習が有効な状態から、無効に変更すると、 学習したダイナミックエントリーはすべて削除 されます。